第2章 通信プロトコル

TCP/IPの階層モデル

今回出てくる用語

・TCP/IPの階層モデル

・TCP/IPのカプセル化と非カプセル化

ちゃん

第1章で、ネットワークの基礎とOSI参照モデルの概念に関してご紹介してきました。

くん

通信プロトコル、通信する時のルールのことでしたよね。

そうです!

そして、通信のルールや問題を、機能や役割で分けて考えやすくしたのがOSI参照モデルでした。

はい!ちゃんと覚えてますよ!

良いですね!

では、次はTCP/IPに関して、もっと詳しく見ていきます。

TCP/IPは確か、インターネットで通信する時の通信プロトコルでしたよね?

そうです。そして、このTCP/IPにも階層モデルが存在します。

TCP/IPにも階層モデルがあるんですね?

はい!皆さんがよく使うインターネット通信でよく使われる通信プロトコルで、TCP/IPではデータをどのように処理しているかをご説明していきます。

はい!お願いします!

TCP/IPと階層モデル

この用語のポイントを簡単に!

・通信プロトコルだよ

・データ通信時にデータをどのように処理しているかの説明だよ

・TCP/IPにも4階層のルールがあるよ

TCP/IP(Transmission Control Protocol/Internet Protocol)は、現在のインターネット通信およびイントラネット通信において最も利用されている通信プロトコルです。

TCP/IPは複数のプロトコルからなりますが、中心的な役割を果たすのがTCPとIPであることから TCP/IP と呼ばれるようになりました。

※IP通信で使用するプロトコル群( IP, ICMP, TCP, UDP, HTTP, SMTP, SSH,TELNETなど)を総称してTCP/IPと呼んでいます。

TCP/IPの階層モデル

TCP/IPにおける階層モデルは以下の4階層から構成されています。

TCP/IPモデルとも呼ばれますので、覚えておきましょう。

・アプリケーション層

・トランスポート層

・インターネット層

・ネットワークインターフェース層

の4つです。

ネットワークインターフェース層は単にネットワークアクセス層とも呼ばれています。

OSI参照モデルとTCP/IP階層モデルの対応は以下になります。

上図の通り、TCP/IPの階層モデルにおけるアプリケーション層は、OSI参照モデルのアプリケーション層、プレゼンテーション層、セッション層に相当します。

TCP/IPのトランスポート層はOSI参照モデルにおけるトランスポート層に相当して、TCP/IPの階層モデルのインターネット層はOSI参照モデルのネットワーク層に相当して、ネットワークインターフェース層は、OSI参照モデルのデータリンク層と物理層に相当します。

各階層の役割は以下になります。

| TCP/IPプロトコルスタック | 各層の役割 |

| アプリケーション層 | 主にアプリケーションごとの固有の規定。 この層ではHTTP, FTP, SMTP, SSHなどのアプリケーション層のプロトコルにより、通信アプリケーションの機能が実現されます。 |

| トランスポート層 | 主にノード間のデータ転送の信頼性を確保するための規定。 この層では、TCPまたはUDPのプロトコルを使用します。 TCPを使用する場合、信頼性の高い通信を実現してUDPを使用する場合、信頼性ではなく効率重視のデータ転送を実現することになります。 |

| インターネット層 | 主にネットワーク間のエンドツーエンドの通信のための規定。 この層では、IPが代表的なプロトコルになります。 IPにより、ネットワーク上のノードに対し自分の位置情報となる論理アドレス(IPアドレス)を割り当てられるのでエンドツーエンドの通信を実現します。 |

| ネットワーク インターフェース層 | 主に直接的に接続されたノード間の通信のための規定。 この層では、LANプロトコルはイーサネット、WANプロトコルはPPPが代表的なプロトコルです。 イーサネットでは、セグメント上のノードに対して、自分の位置情報となる物理アドレス(MACアドレス)を割り当てることができるので、ローカルでのノード間の通信が実現することになります。 |

TCP/IPのカプセル化と非カプセル化

では、具体的にデータの流れを見てみましょう。

その前に、皆さんはデータのカプセル化というのを覚えていますか?

忘れた方は第1回目を参考に↓

https://naruhaya.me/ccna-1/

TCP/IPでも、データを送信する場合カプセル化を行い、各層でデータにヘッダ情報が追加されます。受診側では逆にヘッダ情報を取り除く非カプセル化が行われます。

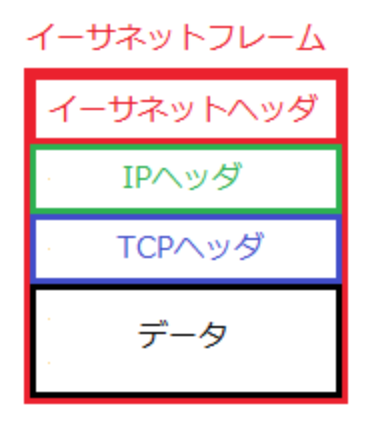

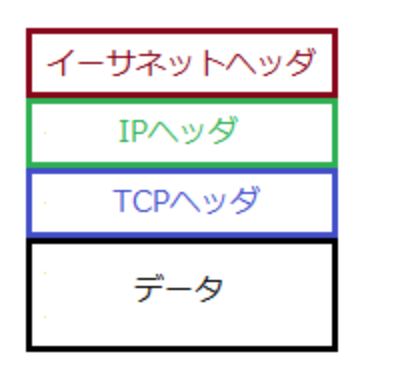

具体的には下記の図をみてください。

まず、送信側のコンピュータでは

「アプリケーション層」 ⇒ 「トランスポート層」⇒ 「インターネット層」 ⇒ 「ネットワークインターフェース層」 ⇒ 「通信ケーブル」の順番でカプセル化を行いデータが送出され、

受信側のコンピュータでは

「通信ケーブル」 ⇒ 「ネットワークインターフェース層」 ⇒ 「インターネット層」 ⇒ 「トランスポート層」 ⇒ 「アプリケーション層」の順番で非カプセル化を行って送信側で付加したヘッダを取り除いていきます。

これは、OSI参照モデルの場合と同様の考え方です。

まとめ

・TCP/IPの階層モデルとは

→インターネット通信で最も使われていおり、4階層のルールがあります。

・TCP/IPのカプセル化と非カプセル化とは

→OSI参照モデルと同様で、データを送受信する際にデータにヘッダ情報を追加して、データをやり取りしています。

IPとは

今回出てくる用語

・IPとは

・IPヘッダとは

この章から、プロトコル1つ1つの機能の特徴や説明をしていきます。

まずは、IPからですね。

そうです。IPアドレスというキーワードでもお馴染みのIPについての説明です。しっかりと覚えておきましょう。

はい!お願いします!

IP( Internet Protocol )は、TCP/IPの IP のことです。

IPは、文字通り、インターネット用のお約束事でしたね。

OSI参照モデルではネットワーク層で動作するプロトコルであり、TCP/IPの階層モデルにおいてはインターネット層で動作するプロトコルのことです。

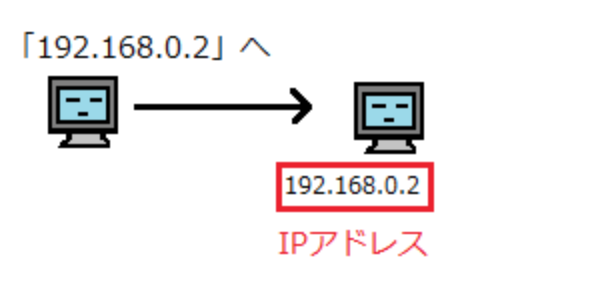

IPは論理アドレス(IPアドレス)を各ノード(機器)に割り当てることで、各ノードを識別することができます。

※ノードとはコンピュータやルータなどの機器のことです。今後は割愛していきますので、覚えておきましょう!

このIPアドレスの宛先を確認することで、あるノードから別のノードへデータを送信することができます。

IPアドレスの宛先情報についてはIPヘッダに含まれています。それではこのIPヘッダを見ていきましょう。

IPヘッダとは

この用語のポイントを簡単に!

・ネットワーク上を流れるデータの中身の一部だよ

・IPで使う情報が書かれているよ

IPヘッダとは、IPパケットのヘッダ部のことです。

これだけだと分かりづらいですね。

なので、具体例を用いながらご説明していきます。

では、説明しますね。

まず、ここにリンゴ🍎が一つあったとします。

食べたいです。

このリンゴを私はなるほど君に送ろうとしました。

やったー!ありがとうございます!

とはいえ、むき出しのまま送るわけにもいきませんから、

ダンボール箱に入れて梱包して送ることにしました。

そうしてもらえると嬉しいですね。

ダンボールに包まれたリンゴは、トラックに積まれ、港に運ばれます。

私、どこに住んでいる設定でしょうか?

そして、トラックで港に運ばれたダンボールに包まれたなるほど君のリンゴは、トラック毎フェリーに乗せられ、海外に発送されます。

私、海外在住だったのですね!

フェリーに乗せられたトラックの中にあるダンボールに包まれたなるほど君のリングは、なるほど君の元へ向かうのでした。

めでたし、めでたし。

やったー!リンゴが届きました🍎

と、こんな感じに何か商品を送ろうとした時に、ダンボールに梱包したり、宛先を書いたりと様々な情報や工程が必要ですよね?

確かに。

実は、インターネットのネットワークを流れるデータでも、これと同じことが起こっています。

えぇ!なるほど!

分かりやすい。

そして、このヘッダというのを使って、TCP/IP通信をする時のお約束ごとを決めているのです。

なるほど!だから、IPヘッダは宛先情報が書かれていると前に出てたのですね!

そうです!

では、実際にTCP/IP通信で説明してみますね。

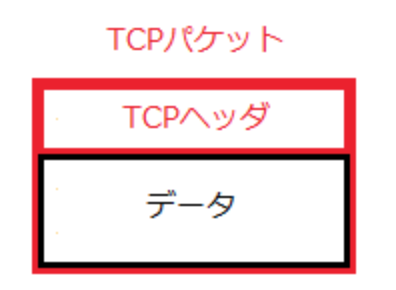

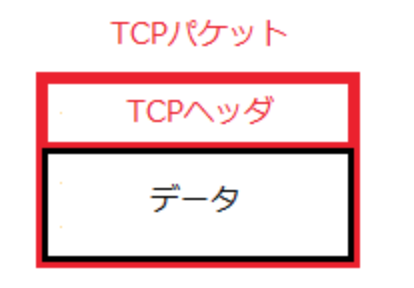

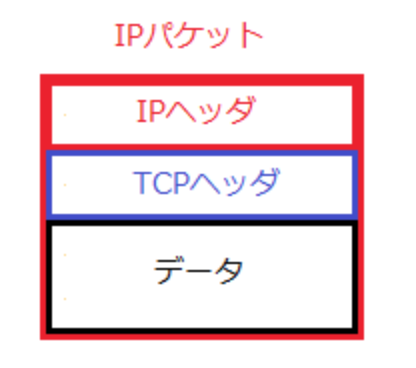

まず送りたいデータがあります。

そこに「TCP」というお約束事に従って通信するために必要な情報がくっつけられます。

このときにくっつけられた情報は「TCPヘッダ」と呼ばれています。

この状態のデータは「TCPパケット」です。

※今回はIPヘッダの説明でしたが、TCP/IP通信では4層構造で、各層でヘッダが付けられます。なので、ここで一通り説明はしておきます。

ちなみにヘッダは「そのデータに関する説明書き」です。

「どこに運んでくださいね~」とか書いてあります。

お手紙でいう「封筒」ですね。

「TCPってお約束事で使う、そのデータに関する説明書き」が「TCPヘッダ」です。

また、パケットは「通信用に細切れにしたデータ」です。

「TCPってお約束事に従って通信できるようになったデータ」の意図で「TCPパケット」と表現します。

話が少し逸れてしまったので、戻します。

データに「TCP」というお約束事に従って通信するために必要な情報がくっつけられて、TCPパケットになりました。

次に、このTCPパケットに「IP(アイピー)」というお約束事に従って通信するために必要な情報がくっつけられます。

このときにくっつけられた情報が「IPヘッダ」です。

なお、この状態のデータは「IPパケット」と呼ばれます。

これでIPヘッダの説明は終わりですが、せっかくなのでもう少し見てみましょう。

次に、このIPパケットに「イーサネット」というお約束事に従って通信するために必要な情報がくっつけられます。

このときにくっつけられた情報は「イーサネットヘッダ」です。

この状態のデータは「イーサネットフレーム」と言います。

「パケット」が「フレーム」に代わってしまいましたが、気にしないでください。

どちらも「通信用に細切れにしたデータ」を指す用語です。

その後もいろいろくっつけられたデータは、ネットワークの線を通って、通信相手の元に向かいます。

今回挙げた例でいえば、元々あったデータは、まずTCPヘッダを付けられてTCPパケットになり、それにIPヘッダを付けられてIPパケットになり、それにイーサネットヘッダを付けられてイーサネットフレームになりました。

このように、送りたいデータにいろいろくっつけて送ることによって、通信は成り立っているのです。

ここからはおまけです。

◆ IPプロトコルの特徴

IPプロトコルには特筆すべき3つの特徴があります。

| IPプロトコルの特徴 | 説明 |

| コネクションレス型通信 | ネットワーク通信に際して、事前にコンピュータ間でコネクションを確立しないで いきなりデータ伝送をはじめる通信のことです。ただし、上位層プロトコルにTCP を使用すれば、コンピュータ間の通信でみればコネクション型の通信となります。 |

| ベストエフォート型通信 | ネットワーク通信に際して、最善の努力(ベストエフォート)は尽くすが、必ずしも 十分な品質は保証しない通信のことです。しかし上位層プロトコルにTCPを使用 することで、IPを使用した通信でもパケット損失がないように見せることができます。 |

| 階層型アドレッシング | IPプロトコルにより割り当てられる論理アドレス(IPアドレス)は、コンピュータが 所属しているグループ(ネットワーク部)と、そのネットワークに接続されている コンピュータを識別する番号(ホスト部)のこれら2階層により構成されています。 |

上記の通り、IPプロトコル自体は信頼性のあるものではありません。

信頼性のある通信にするかどうかは上位層のTCPに任せています。

TCPを使用すれば信頼性の高いTCP/IPの通信となります。

まとめ

・IPとは

→OSI参照モデルではネットワーク層で動作するプロトコルであり、TCP/IPの階層モデルにおいてはインターネット層で動作するプロトコルのこと。

論理アドレス(IPアドレス)を各ノード(機器)に割り当てることで、各ノードを識別することができる。

・IPヘッダとは

→IPパケットのヘッダ部のこと。ノードへの宛先情報が書かれたIPアドレスが書かれていたりする。

ARPとは

今回出てくる用語

・ARPとは

・ARPリクエストとは

・ARPリプライとは

ここまでで、データを送るルール(方法)は学べましたね。

はい!インターネット通信では、TCP/IPがよく使われているんですよね!

そうです!では、次は、データを送る相手の住所をどうやって判断しているかをお話ししていきます。

なるほど。相手の住所がわからないとデータを届けられませんもんね。

その通り!大事なポイントですので、しっかり覚えましょう!

ARPは「Address Resolution Protocol」の略で、日本語に直訳すると

Address=アドレス、Resolution=解決、Protocol=お約束ごと、ルール

つまり、アドレス・解決・プロトコルという意味です。

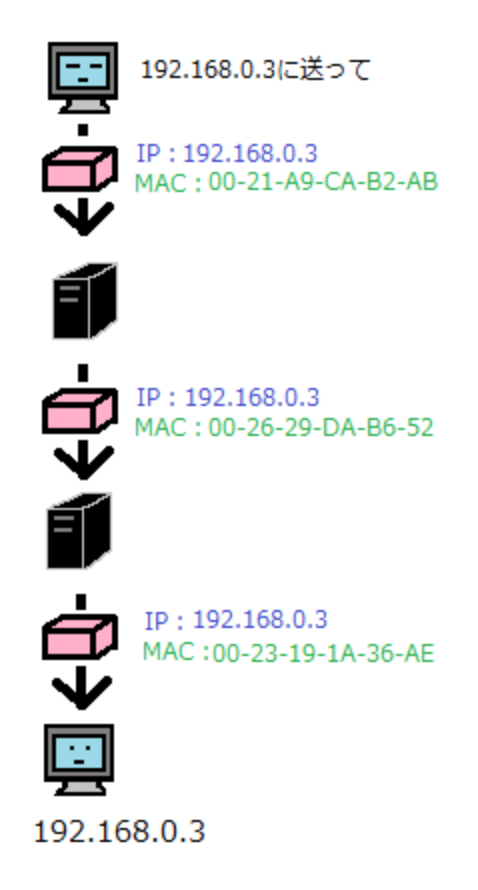

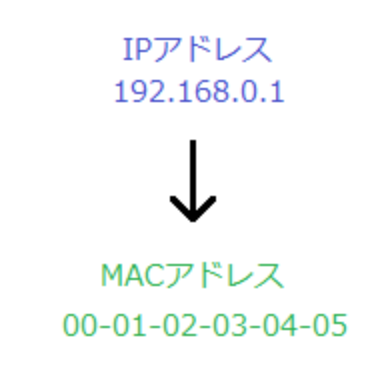

ARPは「このIPアドレスに対応するMACアドレスは何?」な疑問を解決するときに使うお約束事です。

ここで、事前知識として「IPアドレス」と「MACアドレス」に関して簡単に説明しておきます。

●IPアドレスとは

「コンピュータさん向けのネットワーク上の住所」です。

通信において、送信先を特定するときに使う情報です。

「198.51.100.10」のような形式になっています。

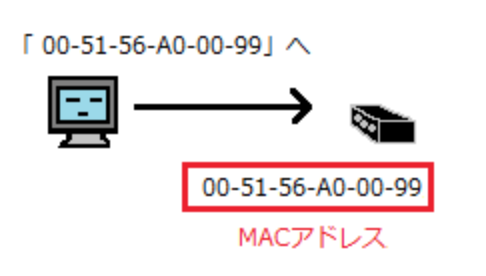

●MACアドレスとは

MACアドレスは「ネットワーク機器に割り当てられる住所」です。

通信において、データの受け渡し先を特定する際に使われます。

IPアドレスとMACアドレスは、どちらも「住所」に相当する情報です。

ただし、用途が違います。

IPアドレスは「最終的にどこに届けるか」を表現するときに使う情報です。

一方のMACアドレスは「次に、どこに届けるか」を表現するときに使います。

以上を踏まえて「このIPアドレスを使っている機器のMACアドレスは何ですか~?」を調べる仕組みが「ARP(アープ、エーアールピー)」です。

言い方を変えると「IPアドレスをMACアドレスに変換する仕組み」です。

ARPの仕組み

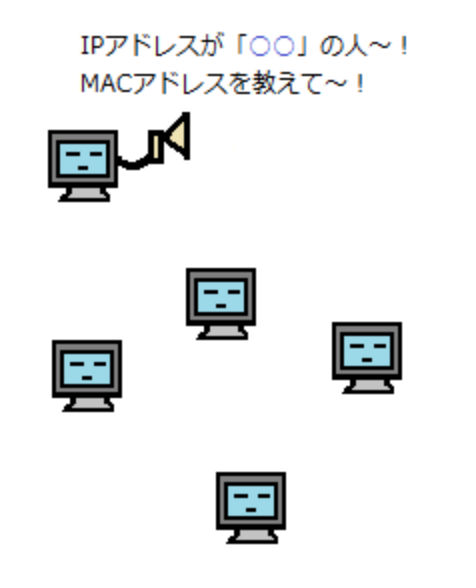

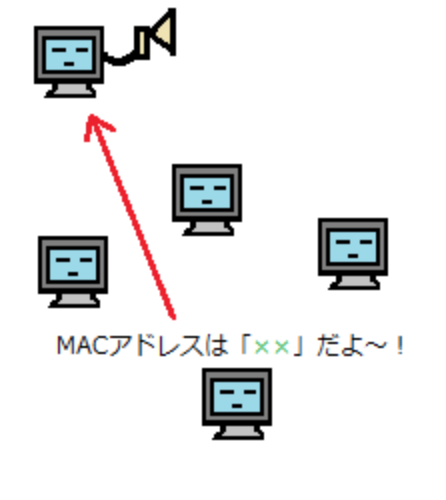

ARPには「ARPリクエストとARPリプライ」という2種類のパケットがあります。

意味はその名の通りで、

ARPリクエストが「宛先となるMACアドレスを教えてくれ〜」とリクエストを出すのに対して、ARPリプライが「これがMACアドレスだよ〜」と返信をするという意味です。

ARPは、これら2種類のパケットを利用し、宛先となるIPアドレスを持つノードのMACアドレスの情報を得ます。

具体的にみてみましょう。

下図において、コンピュータAがコンピュータBと通信したいとします。その場合は先ずコンピュータAからARPリクエストを同じセグメントの全ての端末に送信するためにARPリクエストを送信します。

このARPリクエストのパケットの中には、MACアドレスを知りたいノードのIPアドレス情報が入っています。

ARPリクエストは、全ノード(機器)に送信されます。

そして、探しているIPアドレスが自分(192.168.0.2)と分かったコンピュータBは、コンピュータBのMACアドレス情報をコンピュータAに伝えるためにARPリプライのパケットをコンピュータAだけに送ります。

これでコンピュータAはBのMACアドレスを知ることができるので、LAN上での通信ができるようになります。

まとめ

・ARPとは

→IPアドレスをMACアドレスに変換する仕組み

・ARPリクエストとは

→宛先となるノードのMACアドレスを知りたいとリクエストを出すこと

・ARPリプライとは

→ARPリクエストをもとにMACアドレスを知らせること

GARP(Gratuitous ARP)とは

今回出てくる用語

・GARPとは

◆ GARPとは

GARP(Gratuitous ARP)はARPパケットの1つであり、以下の2つの役割を持っているプロトコルです。

① 自分自身に設定するIPアドレスが重複していないかどうかを検出

② 同一セグメントのネットワーク機器上のARPキャッシュを更新させる

GARPとは、自分自身に設定するIPアドレスに対するARPのことです。通常のARPでは宛先のIPアドレスに対して宛先のMACアドレスを得ようとしますが、GARPでは自身のIPアドレスに対して自身のMACアドレス を得ようとします。

自身のMACアドレスは知っているはずなのに、なぜ、自身のIPアドレスに対してARPを行うのかは、上記の2つの役割を実現するためです。では、その2つの役割を以降で詳細に解説していきます。

◆ GARPの役割 – その1

GARPにより、自分自身にIPアドレスがアサインされる際に他のホストが同じIPアドレスを使用していないかどうかを確認することができます。

以下の①~③の流れとなります。Windows Server 2012 や Windows 8以降では、デフォルトの動作でアドレス重複確認のためのARPとGARPを送信します。

Windows Server 2008R2、Windows 7では修正プログラム(KB2811463)を適用することでアドレス重複確認のためのARPに加えて、SPAに自身のIPアドレスをセットしたGARPも送信するようになります。

◆ GARPの役割 – その2

GARPには、アドレス重複の検出の役割だけでなくもう1つの役割があります。GARPは、同じセグメントのネットワーク機器上のARPキャッシュを更新することによって、VRRPやHSRPなどで切り替わりが発生した機器とすぐに通信できるようにするためにも使用されます。

◆ ARP、RARP、GARPの違い

| ARP / RARP/ GARP | 説明 |

| ARP | ・ 相手のIPアドレスからMACアドレスを得るためのプロトコル |

| RARP | ・ MACアドレスから自身のIPアドレスを得るためのプロトコル |

| GARP | ・ 自身のIPアドレスが重複していないかどうかを検出するプロトコル ・ 同一セグメントのネットワーク機器上のARPキャッシュを更新させるプロトコル |

まとめ

・GARPとは

→ARPパケットの1つで、以下2つの役割がある。

① 自分自身に設定するIPアドレスが重複していないかどうかを検出

② 同一セグメントのネットワーク機器上のARPキャッシュを更新させる

ARPキャッシュとARPテーブル

今回出てくる用語

・ARPキャッシュとは

・ARPテーブルとは

◆ ARPキャッシュとARPテーブル

一度、ARPリクエストとARPリプライによりARPの情報がやりとりされるとARPキャッシュとして一定時間情報が残ります。

その場合、ARPリクエストとARPリプライの通信をすることなくLANでの通信が可能です。

ARPのキャッシュ情報は、ARPテーブルというところに保存されていて、PCの場合はコマンドプロンプトで arp -a と入力すればその情報を確認できます。

以下の画面はパソコンで arp -a を実行した結果となります。

※動的に得られたARP情報は一定時間の後に消えますが、今すぐ削除したい場合は arp -d で削除できます。

◆ Windows 7 の場合

Windows VISTA以降のOSでは、コマンドプロンプトの結果が日本語で表示されるようになります。また、デフォルトで静的に定義されているARPキャッシュ(青枠部分)が存在します。192.168.0.255についてはこのネットワークのブロードキャストアドレス。224.0.0.22と239.255.255.250アドレスはマルチキャストアドレス、255.255.255.255はブロードキャストアドレスです。

詳細は「ブロードキャストの種類」の通り。

| arp -a の表示結果 | |

| ( インターフェース: 192.168.0.2 — 0x8 ) | 自分自身のIPアドレス情報 |

| ( インターネット アドレス ) | 通信の宛先となるIPアドレス情報 |

| ( 物理アドレス ) | 通信の宛先となるMACアドレス情報 ( ARPリクエストにより得られた情報 ) |

| ( 種類 ) | ARPが動的に学習された場合は 「 dynamic 」 と表示 ARPを手動で登録した情報は「 static 」と表示(保存される情報) |

今度はルータ側のARPテーブルを見てみましょう。Cisco機器でARPテーブルを確認するためには以下のとおり”show ip arp” というコマンドを入力します。

Ciscoルータでは自分自身のIPアドレスとMACアドレスの情報もARPテーブルにのせます。

CiscoルータのインターフェースのIPアドレスは192.168.0.254となりますが、自身の情報はARPのキャッシュ時間の項目(Age)のところに「 – 」が表示されます。このキャッシュは消えません。

なお、Cisco IOS SoftwareのARPエントリのタイムアウトはデフォルト値で240分(4時間)となっています。

◆ ARPパケットのフォーマット

ARPパケットのフォーマットは以下の通りです。これを正確に理解して全ての項目を暗記する必要はなくARPはIPと同様にOSI参照モデルのネットワーク層で動作するという点、そしてこれはIPパケットではなくARPパケットである点、そしてこのARPパケットはイーサネットフレームにカプセル化(L2ヘッダの付加)されるという3点を理解して覚えておけば OK です。

先に紹介したARPの仕組みは完全に理解しましょう。

| 各フィールド | 英語表記 | ビット数 | 各フィールドの説明 |

| ハードウェアタイプ | Hardware Type | 16 bit | ハードウェアの種別情報が入る。イーサネットの場合は「0x0001」。 |

| プロトコルタイプ | Protocol Type | 16 bit | プロトコルの種別情報が入る。IPの場合は「0x0800」の値。 |

| ハードウェア アドレス長 | Hardware Length | 8 bit | ハードウェアアドレス(MACアドレス)の長さが入る。固定値で「6」になる。 |

| プロトコル アドレス長 | Protocol Length | 8 bit | プロトコルアドレス(IPアドレス)の長さが入る。固定値で「4」になる。 |

| オペレーション | Operation | 16 bit | ARPリクエストまたはARPリプライなのかを識別するための情報が入る。 ARPリクエストの場合は「0x0001」、ARPリプライの場合は「0x0002」となる。 |

| 送信元のMACアドレス | Sender MAC address | 48 bit | 送信元のMACアドレス情報が入る。これは当然ARPのデータとして扱われる。 つまり、通信に必要な「送信元MACアドレス」の情報は「L2ヘッダ」にある。 |

| 送信元のIPアドレス | Sender IP address | 32 bit | 送信元のIPアドレス情報が入る。これは当然ARPのデータとして扱われる。 つまり、通信に必要な「 送信元IPアドレス 」の情報は「 L3ヘッダ 」にある。 |

| 探索するMACアドレス | Target MAC address | 48 bit | 宛先のMACアドレス情報が入る。これは当然ARPのデータとして扱われる。 つまり、通信に必要な「 宛先MACアドレス 」の情報は「 L2ヘッダ 」にある。 ARPリクエストの場合は 「 00-00-00-00-00-00 」 の値が入る。 |

| 探索するIPアドレス | Target IP address | 32 bit | 宛先のIPアドレス情報が入る。これは当然ARPのデータとして扱われる。 つまり、通信に必要な「 送信元IPアドレス 」の情報は「 L3ヘッダ 」にある。 この情報が自分のものであった場合、受信したノードはARPリプライを返す。 |

まとめ

・ARPキャッシュとは

→ARPリクエストとARPリプライにより一定時間情報が残ることをARPキャッシュと言う

・ARPテーブルとは

→ARPキャッシュが保存されている場所

IPプロトコル番号一覧表

今回出てくる用語

・IPプロトコル番号一覧表とは

◆ プロトコル番号 ( IP Protocol Number )

プロトコル番号は、上位層のプロトコルを識別するための番号であり、IPヘッダに 8 ビット情報であります。

例えばプロトコル番号が 6 の場合はTCP、17 の場合はUDPとなります。プロトコル番号の枠は0~255です。

以下は主要なプロトコル番号表です。

※ プロトコル番号 4 は「IP in IP」のプロトコル番号であり IP のプロトコル番号ではありません。そもそも

以下の一覧情報が、IPの上位層のプロトコル番号を識別するための番号であることを考えれば分かりますよね。

IANAがプロトコル番号 4 のKeywordを「IP」とするから紛らわしい。「IPinIP」とすれば良かったのですが。

| プロトコル番号 | Keyword | Protocol |

| 1 | ICMP | Internet Control Message |

| 2 | IGMP | Internet Group Management |

| 4 | IP | IP in IP ( encapsulation ) |

| 6 | TCP | Transmission Control |

| 7 | CBT | CBT |

| 8 | EGP | Exterior Gateway Protocol |

| 9 | IGP | any private interior gateway |

| 17 | UDP | User Datagram |

| 41 | IPv6 | Ipv6 |

| 43 | IPv6-Route | Routing Header for IPv6 |

| 44 | IPv6-Frag | Fragment Header for IPv6 |

| 45 | IDRP | Inter-Domain Routing Protocol |

| 46 | RSVP | Reservation Protocol |

| 47 | GRE | General Routing Encapsulation |

| 50 | ESP | Encap Security Payload |

| 51 | AH | Authentication Header |

| 55 | MOBILE | IP Mobility |

| 58 | IPv6-ICMP | ICMP for IPv6 |

| 59 | IPv6-NoNxt | No Next Header for IPv6 |

| 60 | IPv6-Opts | Destination Options for IPv6 |

| 88 | EIGRP | EIGRP |

| 89 | OSPF | OSPF |

| 94 | IPIP | IP-within-IP Encapsulation Protocol |

| 103 | PIM | Protocol Independent Multicast |

| 112 | VRRP | Virtual Router Redundancy Protocol |

| 113 | PGM | PGM Reliable Transport Protocol |

| 115 | L2TP | Layer Two Tunneling Protocol |

◆ プロトコル番号 全一覧 ( 0 ~ 255 )

| プロトコル番号 | Keyword | Protocol |

| 0 | HOPOPT | IPv6 Hop-by-Hop Option |

| 1 | ICMP | Internet Control Message |

| 2 | IGMP | Internet Group Management |

| 3 | GGP | Gateway-to-Gateway |

| 4 | IP | IP in IP ( encapsulation ) |

| 5 | ST | Stream |

| 6 | TCP | Transmission Control |

| 7 | CBT | CBT |

| 8 | EGP | Exterior Gateway Protocol |

| 9 | IGP | any private interior gateway |

| 10 | BBN-RCC-MON | BBN RCC Monitoring |

| 11 | NVP-II | Network Voice Protocol |

| 12 | PUP | PUP |

| 13 | ARGUS | ARGUS |

| 14 | EMCON | EMCON |

| 15 | XNET | Cross Net Debugger |

| 16 | CHAOS | Chaos |

| 17 | UDP | User Datagram |

| 18 | MUX | Multiplexing |

| 19 | DCN-MEAS | DCN Measurement Subsystems |

| 20 | HMP | Host Monitoring |

| 21 | PRM | Packet Radio Measurement |

| 22 | XNS-IDP | XEROX NS IDP |

| 23 | TRUNK-1 | Trunk-1 |

| 24 | TRUNK-2 | Trunk-2 |

| 25 | LEAF-1 | Leaf-1 |

| 26 | LEAF-2 | Leaf-2 |

| 27 | RDP | Reliable Data Protocol |

| 28 | IRTP | Internet Reliable Transaction |

| 29 | ISO-TP4 | ISO Transport Protocol Class 4 |

| 30 | NETBLT | Bulk Data Transfer Protocol |

| 31 | MFE-NSP | MFE Network Services Protocol |

| 32 | MERIT-INP | MERIT Internodal Protocol |

| 33 | DCCP | Datagram Congestion Control Protocol |

| 34 | 3PC | Third Party Connect Protocol |

| 35 | IDPR | Inter-Domain Policy Routing Protocol |

| 36 | XTP | XTP |

| 37 | DDP | Datagram Delivery Protocol |

| 38 | IDPR-CMTP | IDPR Control Message Transport Protol |

| 39 | TP++ | TP++ Transport Protocol |

| 40 | IL | IL Transport Protocol |

| 41 | IPv6 | Ipv6 |

| 42 | SDRP | Source Demand Routing Protocol |

| 43 | IPv6-Route | Routing Header for IPv6 |

| 44 | IPv6-Frag | Fragment Header for IPv6 |

| 45 | IDRP | Inter-Domain Routing Protocol |

| 46 | RSVP | Reservation Protocol |

| 47 | GRE | General Routing Encapsulation |

| 48 | MHRP | Mobile Host Routing Protocol |

| 49 | BNA | BNA |

| 50 | ESP | Encap Security Payload |

| 51 | AH | Authentication Header |

| 52 | I-NLSP | Integrated Net Layer Security |

| 53 | SWIPE | IP with Encryption |

| 54 | NARP | NBMA Address Resolution Protocol |

| 55 | MOBILE | IP Mobility |

| 56 | TLSP | Transport Layer Security Protocol |

| 57 | SKIP | SKIP |

| 58 | IPv6-ICMP | ICMP for IPv6 |

| 59 | IPv6-NoNxt | No Next Header for IPv6 |

| 60 | IPv6-Opts | Destination Options for IPv6 |

| 61 | – | any host internal protocol |

| 62 | CFTP | CFTP |

| 63 | – | any local network |

| 64 | SAT-EXPAK | SATNET and Backroom EXPAK |

| 65 | KRYPTOLAN | Kryptolan |

| 66 | RVD | MIT Remote Virtual Disk Protocol |

| 67 | IPPC | Internet Pluribus Packet Core |

| 68 | – | any distributed file system |

| 69 | SAT-MON | SATNET Monitoring |

| 70 | VISA | VISA Protocol |

| 71 | IPCV | Internet Packet Core Utility |

| 72 | CPNX | Computer Protocol Network Executive |

| 73 | CPHB | Computer Protocol Heart Beat |

| 74 | WSN | Wang Span Network |

| 75 | PVP | Packet Video Protocol |

| 76 | BR-SAT-MON | Backroom SATNET Monitoring |

| 77 | SUN-ND | SUN ND PROTOCOL-Temporary |

| 78 | WB-MON | WIDEBAND Monitoring |

| 79 | WB-EXPAK | WIDEBAND EXPAK |

| 80 | ISO-IP | ISO Internet Protocol |

| 81 | VMTP | VMTP |

| 82 | SECURE-VMTP | SECURE-VMTP |

| 83 | VINES | VINES |

| 84 | TTP | TTP |

| 85 | NSFNET-IGP | NSFNET-IGP |

| 86 | DGP | Dissimilar Gateway Protocol |

| 87 | TCF | TCF |

| 88 | EIGRP | EIGRP |

| 89 | OSPFIGP | OSPFIGP |

| 90 | Sprite-RPC | Sprite RPC Protocol |

| 91 | LARP | Locus Address Resolution Protocol |

| 92 | MTP | Multicast Transport Protocol |

| 93 | AX.25 | AX.25 Frames |

| 94 | IPIP | IP-within-IP Encapsulation Protocol |

| 95 | MICP | Mobile Internetworking Control Protcol |

| 96 | SCC-SP | Semaphore Communications Sec. Pro. |

| 97 | ETHERIP | Ethernet-within-IP Encapsulation |

| 98 | ENCAP | Encapsulation Header |

| 99 | – | any private encryption scheme |

| 100 | GMTP | GMTP |

| 101 | IFMP | Ipsilon Flow Management Protocol |

| 102 | PNNI | PNNI over IP |

| 103 | PIM | Protocol Independent Multicast |

| 104 | ARIS | ARIS |

| 105 | SCPS | SCPS |

| 106 | QNX | QNX |

| 107 | A/N | Active Networks |

| 108 | IPComp | IP Payload Compression Protocol |

| 109 | SNP | Sitara Networks Protocol |

| 110 | Compaq-Peer | Compaq Peer Protocol |

| 111 | IPX-in-IP | IPX in IP |

| 112 | VRRP | Virtual Router Redundancy Protocol |

| 113 | PGM | PGM Reliable Transport Protocol |

| 114 | – | any 0-hop protocol |

| 115 | L2TP | Layer Two Tunneling Protocol |

| 116 | DDX | D-II Data Exchange (DDX) |

| 117 | IATP | Interactive Agent Transfer Protocol |

| 118 | STP | Schedule Transfer Protocol |

| 119 | SRP | SpectraLink Radio Protocol |

| 120 | UTI | UTI |

| 121 | SMP | Simple Message Protocol |

| 122 | SM | SM |

| 123 | PTP | Performance Transparency Protocol |

| 124 | ISIS over IPv4 | – |

| 125 | FIRE | – |

| 126 | CRTP | Combat Radio Transport Protocol |

| 127 | CRUDP | Combat Radio User Datagram |

| 128 | SSCOPMCE | – |

| 129 | IPLT | – |

| 130 | SPS | Secure Packet Shield |

| 131 | PIPE | Private IP Encapsulation within IP |

| 132 | SCTP | Stream Control Transmission Protocol |

| 133 | FC | Fibre Channel |

| 134 | RSVP-E2E-IGNORE | |

| 138-252 | Unassigned | |

| 253-254 | Use for experimentation and testing | |

| 255 | Reserved |

◆ Ciscoで使用する拡張ACLの理解

拡張ACL (100 ~ 199) の permit/deny の後に、IPまたはIPプロトコル番号を入力することによってCiscoの拡張ACLを定義できます。

また、Cisco機器ではIPプロトコル番号を入力する代わりにキーワードを指定することができます。

例えば、TCP上でACL制限をかけたい場合 6 ではなくTCPと入力可能です。

① access-list 100 permit tcp any any eq www

② access-list 100 permit 6 any any eq 80

①と②は同じ効能のACLですが、一般的な書き方は①であり②を入力しても①に変換されてしまいます。

以下のキーワードは全てIPプロトコル上で動作する事になりますが、先に申し上げた通りIPは例外です。

※ プロトコル番号とは、IP上で動作するプロトコルのことであり、IPにはプロトコル番号はありません。

IOS(config)#access-list 100 permit ? <0-255> An IP protocol number ahp Authentication Header Protocol eigrp Cisco’s EIGRP routing protocol esp Encapsulation Security Payload gre Cisco’s GRE tunneling icmp Internet Control Message Protocol igmp Internet Gateway Message Protocol ip Any Internet Protocol ipinip IP in IP tunneling nos KA9Q NOS compatible IP over IP tunneling ospf OSPF routing protocol pcp Payload Compression Protocol pim Protocol Independent Multicast tcp Transmission Control Protocol udp User Datagram Protocol |

まとめ

・IPプロトコル番号一覧表とは

→上位層のプロトコルを識別するための番号を一覧にしたもの

ICMPとは

今回出てくる用語

・ICMPとは

◆ ICMPとは

ICMP ( Internet Control Message Protocol ) は、IPプロトコルの「エラー通知」や「制御メッセージ」を転送するためのプロトコルです。

TCP/IPが実装されたコンピュータ間で、通信状態を確認するために使用されます。

ICMPはインターネット層(OSI参照モデルのネットワーク層)で動作するプロトコルです。

※ネットワーク診断プログラムの ping(ピング)や traceroute(トレースルート)はこのICMPプロトコルを使用したプログラムです。

◆ ICMPのフォーマット

ICMPがネットワーク層で動作するとはいえ、下図の通り正確にはIPプロトコルの上位に位置しています。

ICMPメッセージは「タイプ」「コード」「チェックサム」「データ」の4つのフィールドにより構成。

| 各フィールド | 英語表記 | ビット数 | 各フィールドの説明 |

| タイプ | Type | 8 bit | ICMPメッセージの機能タイプの値が入る。値は下表を参照。 |

| コード | Code | 8 bit | ICMPメッセージの詳細な機能コードの値が入る。値は下表を参照。 |

| チェックサム | Checksum | 16 bit | エラーがないかどうかをチェック。 |

| データ | Data | 可変長 | ICMPの「タイプ」により長さが異なる。 |

◆ ICMPの2種類のメッセージ

ICMPメッセージは大きく2種類あります。1つは問い合わせ(Query)のメッセージです。このQuerryによりあるノードから特定のノードに対する通信状態を確認することができます。

このQueryを利用した代表的な通信プログラムがpingとtracerouteです。

もう1つは、エラー通知(Error)のメッセージです。

ノード間の通信で経路途中でパケットが廃棄されたりした場合に、その原因を送信元のノードにエラー通知します。

| 主なICMPメッセージの「タイプ」と「コード」の組み合わせ一覧 | ||||

| タイプ | コード | 内容 | 意味 | 種類 |

| 0 ( Echo Reply ) | 0 | Echo Reply | エコー応答 | Query |

| 3 (Destination Unreachable) | 0 | Net Unrechable | 宛先ネットワークに到達できない | Error |

| 1 | Host Unreachable | 宛先ホストに到達できない | ||

| 2 | Protocol Unreachable | プロトコルに到達できない | ||

| 3 | Port Unreachable | ポートに到達できない | ||

| 4 | Fragment Needed and DF was Set | パケットの分割が必要であるが 分割禁止フラグ(DF)が 立っているので、パケットを破棄 | ||

| 5 | Source Route Failed | ソースルーティングが失敗 | ||

| 6 | Destination Network Unknown | 宛先ネットワークが不明 | ||

| 7 | Destination Host Unkown | 宛先ホストが不明 | ||

| 8 | Source Host Isolated | 送信元ホストが使用されていない | ||

| 9 | Communication with Destination Network is Administratively Prohibited | 宛先ネットワークとの通信が管理上 禁止されている | ||

| 10 | Communication with Destinaltion Host is Administratively Prohibited | 宛先ホストとの通信が管理上 禁止されている | ||

| 11 | Destination Network Unreachable for ToS | 指定された優先制御値では、 宛先ネットワークに到達できない | ||

| 12 | Destination Host Unreachable for ToS | 指定された優先制御値では、 宛先ホストに到達できない | ||

| 13 | Communication Administratively Prohibited | 通信が管理上が禁止されている | ||

| 14 | Host Precedence Violation | ホストの優先度が違反している | ||

| 15 | Precedence cutoff in effect | 優先制御が事実上切断された | ||

| 5 ( Redirect ) | 0 | Redirect Datagram for the Network | ネットワークへの最適経路変更を通知 | Error |

| 1 | Redirect Datagram for the Host | ホストへの最適経路変更を通知 | ||

| 2 | Redirect Datagram for the ToS and Network | 優先制御でネットワークへの最適経路を通知 | ||

| 3 | Redirect Datagram for the ToS and Host | 優先制御時にホストへの最適経路を通知 | ||

| 8 ( Echo Request ) | 0 | Echo Request | エコー要求 | Query |

| 11 ( Time Exceeded ) | 0 | Time to Live exceeded in Transit | 転送中にTTLの値が超過した | Error |

| 1 | Fragment Reassembly Time Exceeded | 分割パケットを組み立て中に時間が超過した |

まとめ

・ICMPとは

→IPプロトコルの「エラー通知」や「制御メッセージ」を転送するためのプロトコル

ICMPとは – ping コマンド

今回出てくる用語

・ICMPのpingコマンドとは

◆ ping(ピング)とは

ping とは、ICMPプロトコルを使用したネットワークの診断プログラムです。

PCやネットワークの機器などで実際に使用するコマンドも “ping” という単語を使用します。

このpingにより宛先となるノードと通信できるか(IPの到達性があるか)どうかを確認することができます。

pingが成功すれば送信元と宛先とでIPの通信に問題がないことが証明されて、pingが失敗すればIP上の通信に問題があると判断できます。

◆ Windows の PING – Reply From(からの応答)

以下はWindowsのコマンドプロンプトでpingを実行した結果。

「ping 192.168.0.1」と入力してEnterを押した結果です。

192.168.0.1に ping が成功しており、pingコマンドを実行したPCとIPでの通信ができることを証明しています。

Windowsの場合は、デフォルトで4回のICMPメッセージが送信されます。

① Windows 7 以降の表示( ping 192.168.0.1 の実行結果)

192.168.0.1 に ping を送信しています 32 バイトのデータ:

192.168.0.1 からの応答:バイト数 = 32 時間 <1ms TTL=128

192.168.0.1 からの応答:バイト数 = 32 時間 <1ms TTL=128

192.168.0.1 からの応答:バイト数 = 32 時間 <1ms TTL=128

192.168.0.1 からの応答:バイト数 = 32 時間 <1ms TTL=128

| Reply from 192.168.0.1: byte=32 time<1ms TTL=128( 英語表示の場合 ) | |

| Reply from | PINGが成功した場合に表示。 |

| byte=32 | ICMPパケットのデータサイズ。デフォルトで32byteのデータが送信。 |

| time<1ms | ICMPパケットの応答までに経過した時間。今回は1ミリ秒(0.001秒)時間を要したことが分かる。 |

| TTL=128 | 何台のLayer3機器を通過することができるのかを示す。残り128台通過できることが分かる。 |

◆ Windows の PING – Request time out(要求がタイムアウトしました)

以下のように「要求がタイムアウトしました」と表示される場合、宛先の機器と通信できないことを意味しています。

ただし、WindowsファイアウォールのようにICMPだけをブロックしているケース、経路途中にあるルータなどでセキュリティ上の観点でICMP通信を制限しているケースなどでは、このメッセージが出力されても通信できないのはICMPの通信だけであり、TCP/IPにおける通信が問題ないケースがあります。

② Windows 7 以降の表示( ping 192.168.0.1 の実行結果)

192.168.0.1 に ping を送信しています 32 バイトのデータ:

要求がタイムアウトしました。

要求がタイムアウトしました。

要求がタイムアウトしました。

要求がタイムアウトしました。

◆ Windows の PING – Destination net unreachable(宛先ネットワークに到達できません)

以下のように「宛先ネットワークに到達できません」と表示されている場合はPINGが失敗しています。

172.16.0.1にPINGをした結果、172.16.0.1からの応答はありませんが、代わりに 192.168.0.254 が

応答している状態です。

これは、192.168.0.254 まではパケットが到達したけれど、ルータの時点でルーティング情報がなくて、宛先ネットワークに対してパケット転送できなかったことを示しています。

※ Ciscoルータのインターフェースに、ICMPを拒否するアクセスリストを適用している時も、同じICMPメッセージをPCは受信。

③ Windows 7 以降の表示( ping 172.16.0.1 の実行結果)

172.16.0.1 に ping を送信しています 32 バイトのデータ:

192.168.0.254 からの応答:宛先ネットワークに到達できません。

192.168.0.254 からの応答:宛先ネットワークに到達できません。

192.168.0.254 からの応答:宛先ネットワークに到達できません。

192.168.0.254 からの応答:宛先ネットワークに到達できません。

◆ Windows の PING – Destination host unreachable(宛先ホストに到達できません)

以下のように「宛先ホストに到達できません」と表示されている場合もPINGが失敗しています。この

エラーは「net」ではなく「host」です。このエラーメッセージは192.168.0.254のルータまでは到達 して宛先のネットワークへの到達性があるが、該当する機器(ホスト)に到達できない事を意味します。

または、この機器(172.16.0.1)へのルーティングが見つけられないことを意味するメッセージです。

※ Ciscoルータの場合、172.16.0.1へのルーティングが見つけられないと、pingを実行したホストに対してこのメッセージを返答。

④ Windows 7 の表示( ping 172.16.0.1 の実行結果)

172.16.0.1 に ping を送信しています 32 バイトのデータ:

192.168.0.254 からの応答:宛先ホストに到達できません。

192.168.0.254 からの応答:宛先ホストに到達できません。

192.168.0.254 からの応答:宛先ホストに到達できません。

192.168.0.254 からの応答:宛先ホストに到達できません。

◆ Windows の PING – TTL expired in transit(転送中にTTLが期限切れになりました)

その他のエラーメッセージに「 192.168.0.254からの応答: 転送中にTTLが期限切れになりました 」があります。

TTLの超過によるエラーを 192.168.0.254 からpingを実行したホストに伝達しています。

つまり、宛先にパケットを届けるために128台以上のルータ(L3)を経由することが必要となった結果、途中でパケットが廃棄されたことを意味します。

しかし、このエラーメッセージが出力される場合にはルータ側の設定ミスによるルーティングループが原因であることがほとんどです。

⑤ Windows 7 の表示( ping 172.16.0.1 の実行結果)

172.16.0.1 に ping を送信しています 32 バイトのデータ:

192.168.0.254 からの応答:転送中に TTL が期限切れになりました。

192.168.0.254 からの応答:転送中に TTL が期限切れになりました。

192.168.0.254 からの応答:転送中に TTL が期限切れになりました。

192.168.0.254 からの応答:転送中に TTL が期限切れになりました。

まとめ

・ICMPのpingコマンドとは

→ICMPプロトコルを使用したネットワークの診断プログラムのこと

ICMPとは – ping オプションコマンド

今回出てくる用語

・ICMPのpingオプションコマンドとは

◆ pingのオプション

pingコマンドは「ping + 宛先IPアドレス」に実行可能なコマンドですが、この後にオプションの値を追加することができます。以下の通り「 ping 」とだけ入力すれば、オプションの情報が出力されます。

例えば、ネットワーク通信試験を実施する際にpingを打ち続けたいとします。その場合は「 -t 」の

オプション値を入力すれば実現できます。この ping 実行を停止したい場合「Ctrl + C」を押せばOK。

例えば、pingのデータ部のサイズをデフォルトの32byteではなく1500byteで送信したい場合は以下。

よく使用されるpingオプションは上記の2つと「-f」です。pingオプションの全ての説明は以下の通りです。

| オプション | 値 | オプションの説明 |

| -t | なし | 中断されるまで指定したホストに対してpingを実行し続ける。中断するためには「Ctrl+C」を押す。 |

| -a | なし | pingの宛先に指定したIPアドレスである場合、DNSから逆引きしてホスト名を表示。 |

| -n | 数 | 送信するICMPエコー要求の数。デフォルトの数は 「4」 回。 |

| -l | サイズ | ICMPパケットのデータ部のサイズ。デフォルトのサイズは「32」バイト。 |

| -f | なし | IPパケットの分割(フラグメント)を禁止する。デフォルトはフラグメントを許可。 |

| -i | TTL | IPパケットのTTLを指定した値に変更する。デフォルトのTTLは「128」。 |

| -v | TOS | IPパケットのTOSを指定した値に変更。 |

| -r | なし | IPパケットのオプション部に経由したルータのアドレスを記録。 |

| -s | なし | IPパケットのオプション部に経由したルータのアドレスと時間を記録。 |

| -j | host-list | 経由すべきルータのアドレスを最大9個まで指定できる。指定されていないルータも経由できる。 |

| -k | host-list | 経由すべきルータのアドレスを最大9個まで指定できる。指定されていないルータは経由しない。 |

| -w | ミリ秒 | pingのタイムアウトの時間を指定する。デフォルトは「4000」ミリ秒。つまり4秒。 |

※ Cisco IOSで実行するpingのタイムアウトのデフォルト値は2秒です。詳細はCisco IOS – ping / trace / debug をご参照下さい。

◆ pingの1回目が “Request timed out.” となる理由

以下のping結果は172.16.0.1のPCから192.168.0.1のPCに対してpingを実行した結果です。

1回目のICMPエコー要求が失敗していますが、その後は全てのエコー応答が得られています。

このような現象は異なるネットワーク間でPINGを行う際に、ホストでルータのARP情報が得られていない時に発生します。

異なるネットワークと通信する場合、ホストはルータのMACアドレス情報が必要となるのでルータに対しARPを実行します。

MACアドレス情報が得られれば、デフォルトゲートウェイへパケットを送出しはじめますが、このARPを行っている間にPINGが失敗してしまう訳です。

当然異なるネットワーク間の通信でも一度ルータのARP情報を得て、ARPテーブルにキャッシュされている限りはこのような現象は発生しません。

◆ ping の宛先アドレスにドメイン名を指定

pingコマンドでは、例えば “ping 192.168.0.254” のように宛先IPアドレスを実行してpingを行う方法と例えば “ping www.yahoo.co.jp” のように宛先IPアドレスではなく、ドメイン名を指定して ping を実行できます。

前提として、パソコン側で正しくDNSサーバのアドレスを指定していることが必要となります。

DNSサーバで名前解決( www.yahoo.co.jp等のホスト名からIPアドレスを導くこと )が行われています。

まとめ

・ICMPのpingオプションコマンドとは

→pingコマンド後に追加できる、オプションコマンド。通信の詳細な情報がわかる。

ICMPとは – tracerouteコマンド

今回出てくる用語

・ICMPのtracerouteコマンドとは

◆ tracerouteとは

traceroute (トレースルート)は、ICMPプロトコルを使用したネットワークの診断プログラムです。

使用するコマンドはWindowsの場合は tracert、Cisco機器の場合は tracerouteというコマンドです。

このコマンドによって、あるホストから宛先のホストまでに到達するためにどのネットワーク経路を使用しているのかが分かり、結果、宛先ノードまでのネクストホップアドレスの一覧が表示されます。

※ ネクストホップアドレスとは、ルーティングで次にパケットを転送する隣接ルータのIPアドレス。

◆ tracerouteが使用するプロトコル

tracerouteは、ICMPプロトコルまたはUDPプロトコルのどちらかを使用します。

WindowsのtracertはICMPプロトコルを使用しますが、LinuxやCisco IOSではUDPを使用します。

このようにOSにより使用プロトコルは異なるので、WindowsでのtracertとCisco IOSでのtracerouteの結果が異なる場合がある。

※ ルータでのpingはOK、しかしtracerouteはNGという結果が得られた場合、上記内容を思い出そう。

◆ tracert の仕組み

以下解説のtracerouteの仕組みは「ICMP」を使用した場合のものですが、「UDP」を使用する場合でもその考え方は基本的に同じ。

下図でホストAからホストBにWindows上のコマンドプロンプトで tracert 192.168.3.100 を実行します。

tracerouteではICMPパケットを送る際に、IPヘッダのTTL値を「1」にします。1台目を経由するルータがこのパケットを受信するとTTL値が「0」になるので、ルータはパケットを破棄してICMP Time Excceedのメッセージを送信します。

なぜこのような事をするのかというと、このICMPメッセージを受信することでホストAは、宛先の機器に到達するまでに経由するルータが分かる(通過する伝送経路が分かる)からです。

次に、ホストAはTTL値を1つ増やして「2」にします。

ルータAでTTL値が1つ減らされ、ルータBでTTL値が1つ減らされるので、今度はルータBの時点でTTL値が「0」になります。

そうなると、先ほど同様に、今度はルータBがICMP Time ExceededのメッセージをホストAに送信します。これにより、2台目の経由ルータは「 192.168.2.2 」だと分かります。

これによりホストAは、ルータAとルータBまで通信できると分かります。

ホストAは、今度はTTL値をさらに1つ増やして「3」にします。

ルータAで、TTL値が1つ減らされて、ルータBでTTL値が1つ減らされますが、残り「1」のTTL値は減らされないのでホストBにICMPエコー要求が到達します。

ICMPエコー要求を受信したホストBは、ホストAにICMPエコー応答のメッセージを送信します。

ICMPエコー応答を受信したホストAは、tracertによるICMPパケットの送出をこれで終了。

以下は、ホストAでtracertを実行した結果です。

応答時間(ミリ秒)が3回表示されているが、Windowsでは1回のtracertの実行につき、デフォルトで3回パケットが送信されるので、3回の応答時間が表示されています。

表示されているアドレスは宛先機器までの伝送経路にある経由するルータのアドレスです。

ここに表示されているアドレスがネクストホップアドレス。

ただし最後のIPアドレスは宛先機器である「ホストB」となります。

|

ちなみに、pingコマンドと同様にtracertコマンドでも、以下のように宛先IPアドレスではなく、代わりにドメイン名を指定しtracertを実行できます。

前提としてPCで正しいDNSサーバを指定する必要があります。

C:\> tracert www.yahoo.co.jp

まとめ

・ICMPのtracerouteコマンドとは

→あるホストから宛先のホストまでに到達するためにどのネットワーク経路を

使用しているのかが分かり、結果、宛先ノードまでのネクストホップアドレスの一覧が表示される。

TCPとは

今回出てくる用語

・TCPとは

・ポート番号とは

◆ TCPとは

TCP (Transmission Control Protocol) は、IPと同様にインターネットにおいて標準的に利用されているプロトコルです。

TCPは、IPの上位プロトコルでトランスポート層で動作するプロトコル。ネットワーク層のIPとセッション層以上のプロトコル(例:HTTP、FTP、Telnet) の橋渡しをする形で動作しています。

TCPは、信頼性の高い通信を実現するために使用されるプロトコルであるのに対して、同じく、IPの上位プロトコルのUDPは信頼性が高くはないが、高速性やリアルタイム性を求める通信に使用されるプロトコル。

このようにどちらかが優れているということではなく、通信特性によりTCPまたはUDPを使い分けされます。

◆ ポート番号とは

ポート番号とは、コンピュータが通信を行うために通信先のアプリケーションを特定するための番号のこと。

コンピュータ間の通信で通信する宛先のIPアドレスが分かれば、そのIPアドレスにデータを送信できますがそのデータを受信したコンピュータが、どのアプリケーションでそれを受信するのか判断するために必要です。

例えば下図の通り、コンピュータ上でWebブラウザとメーラーを起動させていたとします。

Webブラウザでインターネットの閲覧をするために、コンピュータ内でデータをWebブラウザに送り届ける必要があります。

TCPヘッダにポート番号情報が付加することで、どのアプリケーションなのかを識別しこれを実現しています。

ポート番号は「0~65535」の範囲で割り当てられます。このポート番号は以下の3つに分類されています。

| ポート番号のタイプ | ポート番号の範囲 | 説明 |

| ウェルノウンポート番号 | 0~1023 | IANAで管理。サーバのアプリケーションに割り当てられるポート番号。 |

| 登録済みポート番号 | 1024~49151 | IANAで管理。独自に作成したアプリケーションに割り当てられるポート番号。 |

| ダイナミックポート番号 | 49152~65535 | クライアント側のアプリケーションに自動的に割り当てられるポート番号。 |

ウェルノウン(well-known)ポート番号は“よく知られた”ポート番号であるので、サーバのアプリケーションに割り当てられます。登録済みポート番号は独自に作成されたアプリケーションに割り当てられます。

これはIANAにより管理されています。ダイナミックポート番号はアプリケーションプロセスの要求に応じて動的に割り当てられるポート番号のことです。

ダイナミックポート番号はクライアント側のアプリで使用される番号。

※ 登録済みポート番号は一般的にサーバに割り当てられますが、登録済みポート番号がクライアントに割り当てられる時もあります。

下図でクライアントPCがWebページを開こうとすると、クライアントPCは宛先ポート番号を「80」と指定しアクセスを行います。WebブラウザとWebサーバのデータ送受信はHTTPプロトコル(ポート番号80)を使用。

そして、サーバからのWebページの情報を得るためにはクライアントPC側にもポート番号が必要です。

このポート番号はアプリケーションがランダムに動的に割り当てます。

今回の場合、Webブラウザが自身のポート番号を54321と割り当てたので、それを自身のポート番号(送信元ポート番号)としてパケットを送出します。

WebサーバがクライアントPCからのパケットを受信すると、送信元のIPアドレスと宛先のポート番号の情報 が分かるので、この送信元の情報を宛先の情報にしてデータを送り返すことにより双方向の通信が成立します。

なお、クライアントPCが複数のWebブラウザを開いている場合、そのWebブラウザごとに正しくWebページを表示させるためにWebブラウザごとに異なるポート番号がランダムに割り当てられます。

下図はイメージ図。

まとめ

・TCPとは

→信頼性の高い通信を実現するために使用されるプロトコル

・ポート番号とは

→コンピュータが通信を行うために通信先のアプリケーションを特定するための番号のこと

TCPとは – TCPヘッダ

今回出てくる用語

・TCPヘッダとは

◆ TCPヘッダのフォーマット

TCPセグメント(TCPパケット)は以下の通り「TCPヘッダ」と「TCPペイロード」で構成されます。

TCPヘッダの中身は以下です。TCPペイロードはTCPより上位のプロトコルを含むデータのことです。

| 各フィールド | ビット数 | 各フィールドの説明 |

| 送信元ポート番号 | 16 bit | 送信元のポート番号の値。 |

| 宛先ポート番号 | 16 bit | 宛先のポート番号の値。 |

| シーケンス番号 | 32 bit | 送信したデータの順序を示す値。「相手から受信した確認応答番号」の値。 |

| 確認応答番号 | 32 bit | 確認応答番号の値。「相手から受信したシーケンス番号」+「データサイズ」。 |

| データオフセット | 4 bit | TCPヘッダの長さを示す値。 |

| 予約 | 6 bit | 全ビット「0」が入る。将来の拡張のために用意されている。 |

| コントロールフラグ | 6 bit | URG、ACK、PSH、RST、SYN、FINの6つのビットで構成されている。 これらのビットは「1」の値が入る(フラグを立てる)場合に意味をなす。 |

| ウィンドウサイズ | 16 bit | 受信側が一度に受信することができるデータ量を送信側に通知するために 使用される。送信側は、この値のデータ量を超えて送信することはできない。 |

| チェックサム | 16 bit | TCPヘッダとデータ部分のエラーチェックを行うために使用される値が入る。 |

| 緊急ポインタ | 16 bit | コントロールフラグのURGの値が「1」である場合にのみ使用されるフィールド。 緊急データの開始位置を示す情報が入る。 |

| オプション | 可変長 | TCPの通信において、性能を向上させるために利用する。例えば TCPコネクションの際に、MSSを決定するために使用されたりします。 |

| パディング | 可変長 | TCPヘッダの長さを32ビットの整数にするために 詰め物(Padding)として空データの 「 0 」 の値を入れることにより調整する。 |

以下の表は、TCPヘッダのフィールドにある「コントロールフラグ」の6 bitの詳細となります。

| コントロールフラグの詳細 | |

| ビット | 値が「1」である(フラグが立っている)時の意味 |

| URG (Urgent) | 緊急に処理すべきデータ含まれていることを意味する。 |

| ACK (Acknowledgement) | 確認応答番号のフィールドが有効であることを意味する。コネクション確立時以外は値が「1」。 |

| PSH ( Push ) | 受信したデータをバッファリングせずに、即座にアプリケーション(上位)に渡すことを意味する。 |

| RST ( Reset ) | コネクションが強制的に切断されることを意味する。何らかの異常を検出した場合に送信される。 |

| SYN ( Synchronize ) | コネクションの確立を要求することを意味する。 |

| FIN ( Fin ) | コネクションの正常な終了を要求することを意味する。 |

これらのTCPヘッダの値はTCPの特徴である「ポート番号を使用」、「コネクションの確立、維持切断」「順序制御」、「再送制御」、「ウィンドウ制御」、「フロー制御」で、しっかりと生かされています。

・TCPヘッダとは

→TCPパケットの一部。フォーマット内部構造は上記を参照。

TCPとは – 3ウェイハンドシェイク

今回出てくる用語

・TCPの3ウェイハンドシェイクとは

◆ TCP – コネクションの確立と切断

TCPはコネクション型プロトコル(通信相手の応答があってはじめて通信を開始する)であることから、データ転送を行う前にコネクションの確立を行います。

このTCPにおいて使用されるコネクションの確立のことを3ウェイハンドシェイクといいます。以下の手順の通り “3回のやりとり” によって確立されます。

① ホストAからホストBにコネクション確立の要求をします。

つまり、TCPヘッダの中にあるSYNビットは「1」でありACKビットが「0」であると分かります。

シーケンス番号は最初だけはランダムな値が割り当てられます。

今回は例として「0」とします。確認応答番号(いわゆるACK番号)は通信の開始にはありません。

② ホストBはホストAのコネクション要求に応えます。

そしてホストBからもコネクション確立を要求します。

つまりSYNは「1」ACKは「1」であることが分かります。シーケンス番号は最初だけランダムな値が割り当てられます。

例えば「0」として、確認応答番号は「相手から受信したシーケンス番号」+「データサイズの値」ですが、3ウェイハンドシェイクでは「相手から受信したシーケンス番号」に「1」を加算した値となります。

③ ホストAもホストBからのコネクション要求に応えます。SYNは「0」、ACKは「1」であると分かります。

シーケンス番号は「相手から受信した確認応答番号」なので「1」となり、確認応答番号は②と同じ考え方なので「相手から受信したシーケンス番号」に「1」を加算した値となります。

つまり、今回の場合は「1」です。

次に、3ウェイハンドシェイクにより確立したコネクション上でデータをやりとりする時の流れを見てみます。

④ ホストAからホストBに例えば100byteのデータを送ります。

データ転送では、3ウェイハンドシェイク後のシーケンス番号と確認応答番号の値が引き続き使用します。

従って、上図の④のとおり両方とも「1」です。

⑤ 今度はホストBからホストAに例えば1300byteのデータを送ります。

シーケンス番号は、「相手から受信した確認応答番号」を使用するので「1」となります。

確認応答番号は「相手から受信したシーケンス番号」にデータサイズを加えた値なので「101」となります。

⑥と⑦も同じ考え方なので上図で記した値となります。

最後に、データのやりとりが完了してから通信を終了(コネクションの切断)する時のやりとりを見てみます。

コネクションの接続は “3回”のやりとりでしたが、コネクションの切断は “4回” のやりとりが必要となります。

⑧ ホストBからホストAへのデータ送信が完了したので、ホストBはコネクションの切断要求を送信します。

従ってFINビットが「1」となります。

今回は、⑦でホストBからAへデータを送信した後、さらに連続してホストBからAへパケットを送信しています。

この場合のシーケンス番号は「直前の自分のシーケンス番号」+ 「自分が送信したデータサイズ」となります。

シーケンス番号は「2601」。確認応答番号はそのまま「301」。

⑨ FINを受信したホストAはコネクションの切断要求への確認応答をします。

「ACK」や「FIN」は上図通り。

シーケンス番号は「相手から受信した確認応答番号」だから「301」となり、確認応答番号は、今回のようにFINへの確認応答の場合「相手から受信したシーケンス番号」に「1」を加算します。

つまり「2602」となる。

⑩ ホストBもコネクションの切断要求を送信します。

この場合、シーケンス番号と確認応答番号はそのまま。

⑪ FINを受信したホストBはコネクションの切断要求への確認応答をします。

シーケンス番号は「相手から受信した確認応答番号」だから「2602」となり、確認応答番号は、今回のように FIN への応答確認の場合は「相手から受信したシーケンス番号」に「1」を加算して「302」となります。TCPコネクションが正常に終了。

◆ TCP – 3ウェイハンドシェイクの際に伝えられる「MSS」について

3ウェイハンドシェイク時に伝えられる情報の1つとして、TCPヘッダのオプションにある「MSS」があります。

MSS(Maximum Segment Size)は、1つのTCPパケットで運ぶことができるデータ量のことを指しています。

一般的なTCP/IP環境での最大サイズのEthernetフレーム(1518byte)では、MSSは「1460バイト」になります。

従ってホストAからホストBに14600バイトのTCPデータを送信したい場合、10回のTCPパケットを送出します。

|

MSSは、3ウェイハンドシェイクの際のSYNパケットで双方向に伝えられて、両者の値のうち小さい値が採用されて双方向通信の際に使用されます。

例えばホストAがMSSを「1460」と通知し、ホストBはMSSを「2000」と通知するとします。

その場合、ホストAとBとの通信で使用するMSSは「1460」となり双方向通信をします。

まとめ

・TCPの3ウェイハンドシェイクとは

→TCPにおいて使用されるコネクションの確立のこと

TCPとは – 順序制御、再送制御

今回出てくる用語

・TCPの順序制御とは

・TCPの再送制御とは

◆ TCP – 信頼性の確保(順序制御)

TCPでは全てのTCPパケットにシーケンス番号を付与します。

以下では、ホストAからホストBに対して2600byteのデータを分割して送信しています。

TCP/IPでは、一度に送信できるデータのサイズ(MSS)に上限があるためこのようにデータの分割を行う必要があります。

以下では1300バイトと1300バイトに分割していますが、シーケンス番号の値があるため受信側はもとのデータを正しく組み立てられます。

◆ TCP – 信頼性の確保 ( 再送制御 )

TCPでは、データ送信の度に無事にデータが到達したことを知らせるために確認応答(ACK)を行います。

ホストAからBへデータを送り無事に届けば、ホストBはAに確認応答としてACKビットを立てて返信します。

または、この確認応答がない場合はネットワーク伝送経路の途中でパケットが破棄された可能性があります。

TCPでは一定時間内にACKが帰ってこない場合は、パケットが破棄されたと判断して再度データを送ります。

まとめ

・TCPの順序制御とは

→TCPパケットにシーケンス番号を付与し、一度に送信するデータ量を制御して安全に送信を行うこと

・TCPの再送制御とは

→一定時間内にACKが帰ってこない場合は、パケットが破棄されたと判断して再度データを送ること

TCPとは – ウィンドウ制御、フロー制御

今回出てくる用語

・TCPのウィンドウ制御とは

・TCPのフロー制御とは

◆ TCP – 通信効率の向上 ( ウィンドウ制御 )

TCPでは、ACKの応答確認により信頼確保されていますが、パケット送信の度にACKを送信していては さすがに通信速度が遅くなってしまいます。

そこでTCPヘッダにあるウィンドウサイズを利用することで この問題を解決しています。

ウィンドウサイズとはACKを待たずに一度に送信できるデータ量のことです。

例えば3900バイトのデータを3回に分けて送信する時、1300バイトのデータを送るたびにACKを待っていると通信速度は遅いですが、ウィンドウサイズが「3900」であることを相手側のホストに伝えた場合、送信側はACKを待つことなく3900バイトのデータを送信することができるので、通信速度が速まります。

しかし、これではウィンドウサイズ分のデータを送信した後、ACKを受信するまでの間の待ち時間が発生してしまいます。

ウィンドウ制御では、この待ち時間を解消するためにスライディングウィンドウと呼ばれる技術を使用しています。

スライディングウィンドウでは、受信側(ホストB)はデータを受信する度にACKを送ります。

最初のACKを受信したらその分のウィンドウをスライドさせるので送信側(ホストA)はそのACKを待つことなくウィンドウサイズ分(3900バイト)のデータを下図の図解通り送り続けられます。

◆ TCP – 通信効率の向上 ( フロー制御 )

ウィンドウサイズの値は、3ウェイハンドシェイクの際にお互いに伝えられます。

送信側ホストは受信側のウィンドウサイズが分かれば、そのサイズになるまでACKを待つことなく送信することができます。

そしてスライディングウィンドウにより実際には連続的にデータを送り続けられます。

これがウィンドウ制御です。

しかし、多数の送信側ホストが同時にデータを送信して負荷が高まると、受信側はデータを処理しきれない場合が発生します。

このような場合、受信側はウィンドウサイズを小さくしその値を送り直します。

そして受信可能な状態になればウィンドウサイズを大きくして通知します。

この処理の事をフロー制御と言います。

|

まとめ

・TCPのウィンドウ制御とは

→TCPヘッダにあるウィンドウサイズを利用することで通信速度を早くする制御のこと

・TCPのフロー制御とは

→送信負荷が高まった時に、受信側はウィンドウサイズを小さくし、受信可能な状態になればウィンドウサイズを大きくして通知する制御のこと

UDPとは

今回出てくる用語

・UDPとは

◆ UDPとは

UDP (User Datagram Protocol) とは、IPやTCPなどと同様にインターネットにて標準的に利用されているプロトコルです。

UDPはIPの上位プロトコルでトランスポート層で動作するプロトコル。

ネットワーク層のIPとセッション層以上のプロトコル( 例:DNS、NTP、DHCP )の橋渡しをするかたちで動作しています。

UDPのポート番号の考え方についてはTCPと同様です。

しかし、TCPのように3way handshake、確認応答順序制御、再送制御、ウィンドウ制御、フロー制御などの機能はなく、ほとんど何もしないプロトコルです。

UDPは、TCPと比べて信頼性が高くはないが、速さやリアルタイム性を求める通信に使用されるプロトコル。

◆ UDPヘッダのフォーマット

| 各フィールド | ビット数 | 各フィールドの説明 |

| 送信元ポート番号 | 16 bit | 送信元のポート番号の値。 |

| 宛先ポート番号 | 16 bit | 宛先のポート番号の値。 |

| パケット長 | 16 bit | 「UDPヘッダ」の長さと「UDPデータ」の長さを合計サイズの値。 |

| チェックサム | 16 bit | UDPヘッダとデータ部分のエラーチェックを行うために使用される値。 |

◆ UDPの特徴

UDPは、コネクションレス型のプロトコルであることから、TCPに比べると信頼性がないものの高速に転送を行うことができます。

また、UDPヘッダサイズ(8byte)が少ない事から、その分アプリケーションのデータを多く送受信することができます。

ただし、パケットが到達する保証がないことから、パケットロスなどの場合アプリケーション側で再送処理をして通信を成立させるかパケットロスが容認できるアプリの必要があります。

◆ UDPの用途

① 音声や映像などのリアルタイム性のあるデータを転送する場合

音声のデータを転送する場合、TCPのようにデータを送るごとに確認応答をしているようでは、音声通話が途切れたり、聞き取れなかったりしてしまいます。

このようなリアルタイム性が求められるデータ通信では信頼性よりも高速なデータ転送の方が求められます。

従って、音声通信ではUDPの方が品質が高まります。

② 複数の相手に同じデータを同時に転送する場合

TCP通信では、通信相手と1対1でコネクションを確立する必要があるのでユニキャスト通信しかできません。

1つのパケットを複数の宛先に送るようなマルチキャスト通信やブロードキャスト通信では、TCPを使用することができません。

このように1対Nの通信を行うためにはコネクション確立の必要がないUDPが適しています。

③ 信頼性が必要なく、少量のデータ転送をしたい場合

例えばDNSサーバとのクライアントPCとのデータ通信は、クライアントPCからの1回の問い合わせとそれに対するDNSサーバからの応答1回のデータ伝送で通信が完了します。このようなやりとりに3way handshakeで3回のやりとりをしていては効率が悪いです。

少量のデータ転送で完了する通信にはUDPが適しています。

◆ TCPとUDPとの比較

| プロトコル | TCP | UDP |

| 通信方式 | コネクション型 | コネクションレス型 |

| 信頼性 | 高い | 低い |

| 転送速度 | 低速 | 高速 |

| 上位プロトコル | HTTP、Telnet、FTP、POP・・・ | DNS、NTP、DHCP,SNMP ・・・ |

| 主な用途 | Webの閲覧、メールの送受信、ファイル転送、共有 | 音声通話、Videoストリーミング、マルチキャスト通信 ブロードキャスト通信、少量のデータ転送 |

| 主な特徴 | ・ ポート番号を利用した上位プロトコルへの データの受け渡し ・ コネクションの確立、維持、切断 ・ 順序制御、再送制御、ウィンドウ制御、フロー制御 | ・ ポート番号を利用した上位プロトコルへの データの橋渡し ・ オーバーヘッドが少ない ( ヘッダが8byte ) ・ 信頼性がない (パケットロスしても再送しない等) |

まとめ

・UDPとは

→IPの上位プロトコルでトランスポート層で動作するプロトコル。ネットワーク層のIPとセッション層以上のプロトコル( 例:DNS、NTP、DHCP )の橋渡しをするかたちで動作するプロトコル

TCP/UDPポート番号一覧表

今回出てくる用語

・TCP/UDPポート番号とは

◆ ポート番号とは

ポート番号はTCP/UDP上のサービスを識別するための番号。TCP/UDPヘッダに16ビットの情報にあります。

例えば、ポート番号が 25 はSMTPであり、69 はTFTPとなります。ポート番号の枠は 0 ~ 65535 ですが、ポート番号には以下の3つの種類があります。

| ポート番号の種類 | ポート番号 | ポート番号の意味 |

| ① Well Known Port Number | 0 ~ 1023 | IANAで正式に登録されているポート番号 |

| ② Registered Port Number | 1024 ~ 49151 | IANAで正式に登録されているポート番号 |

| ③ Dynamic Port Number | 49152 ~ 65535 | IANAで正式に登録されていないポート番号 |

①、②のポート番号はサービスを提供するサーバ側で主に使用されるのに対して、③はクライアント側で主に使用されるポート番号。

①ウェルノウンポート番号はサーバのアプリケーションに割り当てられます。②登録済みポート番号は独自に作成されたアプリケーションに割り当てられます。

③のダイナミックポート番号はサーバとのプロセスに応じクライアントのアプリケーションに動的に割り当てられます。

②はクライアントに割り当てる時もあります。

TCP/UDPのポート番号について詳しく知りたい方、TCP/IPをはじめから分かりやすく知りたい方はマスタリングTCP/IPがお勧めです。

マスタリングTCP/IPはネットワークエンジニア、サーバエンジニアなど全てのIT技術者が大絶賛しているTCP/IP参考書のバイブル本。

◆ TCPの代表的なウェルノウン番号

| ポート番号 | TCP/UDP | サービス名 | 説明 |

| 1 | TCP | tcpmux | TCP Port Service Multiplexer |

| 7 | TCP | echo | Echo |

| 9 | TCP | discard | Discard |

| 11 | TCP | systat | Active Users |

| 13 | TCP | daytime | Daytime (RFC 867) |

| 17 | TCP | qotd | Quote of the Day |

| 19 | TCP | chargen | Character Generator |

| 20 | TCP | ftp-data | File Transfer [Default Data] |

| 21 | TCP | ftp | File Transfer [Control] |

| 22 | TCP | ssh | SSH Remote Login Protocol |

| 23 | TCP | telnet | Telnet |

| 25 | TCP | smtp | Simple Mail Transfer |

| 37 | TCP | time | Time |

| 42 | TCP | nameserver | Host Name Server |

| 43 | TCP | nicname | Who Is |

| 49 | TCP | tacacs+ | TACACS+ |

| 53 | TCP | domain | Domain Name Server |

| 70 | TCP | gopher | Gopher |

| 79 | TCP | finger | Finger |

| 80 | TCP | http ( www-http) | World Wide Web HTTP |

| 88 | TCP | krb5 kerberos-sec | Kerberos |

| 95 | TCP | supdup | SUPDUP |

| 101 | TCP | hostname | NIC Host Name Server |

| 102 | TCP | iso-tsap | ISO-TSAP Class 0 |

| 109 | TCP | pop2 | Post Office Protocol – Version 2 |

| 110 | TCP | pop3 | Post Office Protocol – Version 3 |

| 111 | TCP | sunrpc | SUN Remote Procedure Call |

| 113 | TCP | auth ( ident ) | Authentication Service |

| 115 | TCP | sftp | Simple File Transfer Protocol |

| 117 | TCP | uucp-path | UUCP Path Service |

| 119 | TCP | nntp | Network News Transfer Protocol |

| 123 | TCP | ntp | Network Time Protocol |

| 143 | TCP | imap | Internet Message Access Protocol |

| 163 | TCP | cmip-man | CMIP/TCP Manager |

| 164 | TCP | cmip-agent | CMIP/TCP Agent |

| 177 | TCP | xdmcp | X Display Manager Control Protocol |

| 179 | TCP | bgp | Border Gateway Protocol |

| 194 | TCP | irc | Internet Relay Chat Protocol |

| 220 | TCP | imap3 | Interactive Mail Access Protocol v3 |

| 389 | TCP | ldap | Lightweight Directory Access Protocol |

| 443 | TCP | https | http protocol over TLS/SSL |

| 465 | TCP | smtps | SMTP over SSL |

| 515 | TCP | printer | Printer spooler ( lpr ) |

| 587 | TCP | submission | Submission |

| 636 | TCP | ldaps | ldap protocol over TLS/SSL |

| 989 | TCP | ftps-data | ftp protocol, data, over TLS/SSL |

| 990 | TCP | ftps | ftp protocol, control, over TLS/SSL |

| 993 | TCP | imaps | imap4 protocol over TLS/SSL |

| 995 | TCP | pop3s | pop3 protocol over TLS/SSL |

◆ UDPの代表的なウェルノウン番号

| ポート番号 | TCP/UDP | サービス名 | 説明 |

| 7 | UDP | echo | Echo |

| 9 | UDP | discard | Discard |

| 11 | UDP | systat | Active Users |

| 13 | UDP | daytime | Daytime (RFC 867) |

| 17 | UDP | qotd | Quote of the Day |

| 19 | UDP | chargen | Character Generator |

| 37 | UDP | time | Time |

| 39 | UDP | rlp | Resource Location Protocol |

| 42 | UDP | Nameserver | Host Name Server |

| 49 | UDP | tacacs | Login Host Protocol (TACACS) |

| 53 | UDP | domain | Domain Name Server |

| 67 | UDP | bootps | Bootstrap Protocol Server |

| 68 | UDP | bootpc | Bootstrap Protocol Client |

| 69 | UDP | tftp | Trivial File Transfer |

| 88 | UDP | krb5 kerberos-sec | Kerberos |

| 111 | UDP | sunrpc | SUN Remote Procedure Call |

| 123 | UDP | ntp | Network Time Protocol |

| 137 | UDP | netbios-ns | NETBIOS Name Service |

| 138 | UDP | netbios-dgm | NETBIOS Datagram Service |

| 139 | UDP | netbios-ssn | NETBIOS Session Service |

| 161 | UDP | snmp | SNMP |

| 162 | UDP | snmptrap | SNMPTRAP |

| 177 | UDP | xdmcp | X Display Manager Control Protocol |

| 201 | UDP | at-rtmp | AppleTalk Routing Maintenance |

| 202 | UDP | at-hbp | AppleTalk Name Binding |

| 204 | UDP | at-echo | AppleTalk Echo |

| 206 | UDP | at-zis | AppleTalk Zone Information |

| 213 | UDP | ipx | IPX |

| 520 | UDP | router | RIP |

| 546 | UDP | dhcpv6-client | DHCPv6 Client |

| 547 | UDP | dhcpv6-server | DHCPv6 Server |

まとめ

TCP/UDPポート番号とは

→TCP/UDP上のサービスを識別するための番号

MTU/MSS/RWN

今回出てくる用語

・MTUとは

・MSSとは

・RWNとは

◆ MTU(Maximum Transmission Unit)

MTU とは、一回のデータ転送にて送信可能な [ IPデータグラムの最大値 ] のことです。

例えば、Ethernet型LANの環境においてはEthernetフレームが最大 1518 byte なので、Ethernetヘッダ ( 14byte ) と FCS ( 4byte ) を除く 1500byte がMTUサイズとなります。

| Ethernet型LANにおけるMTUの算出 | ||||

| Ethernet frame | – | Ethernet header & FCS | = | MTU |

| 1518 | 18 | 1500 |

PPPoEの場合、Ethernetフレームにカプセル化する前に、PPPとPPPoEもカプセル化する必要があり、PPPとPPPoEヘッダの8byteを含めて 1500byte 以内にする必要があります。

従い、PPPoEが実装されるLANではMTU上限が理論上1492byteであることが分かります。

| PPPoEが実装されているEthernet型LANにおけるMTUの算出 | ||||||||

| Ethernet frame | – | Ethernet header & FCS | – | PPPoE header | – | PPP header | = | MTU |

| 1518 | 18 | 6 | 2 | 1492 |

◆ MSS ( Maximum Segment Size )

MSSとは、TCPが格納するユーザデータで「受信可能なセグメントサイズの最大値」のことです。

Ethernet型LANでは、Ethernetフレームが最大 1518byte なので、Ethernetヘッダ ( 14byte ) FCS( 4byte ) TCPヘッダ( 20byte ) IPヘッダ( 20byte ) を除く1460byteがMSSサイズとなります。

MSSは、MTUからTCP/IPヘッダ(40byte)をマイナスした値で常に「MSS = MTU – 40」となります。

| Ethernet型LANにおけるMSSの算出 | ||||||||

| Ethernet frame | – | Ethernet header & FCS | – | IP header | – | TCP header | = | MSS |

| 1518 | 18 | 20 | 20 | 1460 |

PPPoEの場合は、PPPとPPPoEにもカプセル化する必要があり、これらPPPヘッダとPPPoEヘッダの

合計8byteを含めて1460byte以内にする必要があります。

従ってPPPoEでは接続元のクライアントが接続先サーバにTCPコネクションを確立する際に最大1452byteのデータを要求できることになります。

| PPPoEが実装されているEthernet型LANにおけるMSSの算出 | ||||||||||||

| Ethernet frame | – | Ethernet header & FCS | – | PPP header | – | PPPoE Header | – | IP header | – | TCP header | = | MSS |

| 1518 | 18 | 2 | 6 | 20 | 20 | 1452 |

◆ RWIN ( Receive Window Size )

RWINとは、相手側の確認応答 ( Ack ) を待たずに、一度に送信出来るデータサイズのことです。

通信時の SYN/ACK のコネクションの際に、TCPが受信可能なMSSとRWINを相手に通知します。

RWIN は、回線速度やPCの CPU/Memory などにより最適なサイズが異なります。

Windows7 のRWIN は可変であり、RWIN値を自動的に調整してくれますが、以前のOSでは固定されていました。

※ RWINのデフォルト値 – Win95 / 98 / NT ( 8192byte ) Win2000 / ME ( 16384byte ) WinXP ( 65535byte )

現在のあなたのPC値は https://www.speedguide.net/analyzer.php から確認することができます。

◆ Ethernetフレーム、PPPoEフレームのフォーマット

まとめ

・MTUとは

→一回のデータ転送にて送信可能な [ IPデータグラムの最大値 ] のこと

・MSSとは

→TCPが格納するユーザデータで「受信可能なセグメントサイズの最大値」のこと

・RWNとは

→相手側の確認応答 ( Ack ) を待たずに、一度に送信出来るデータサイズのこと

Path MTU Discovery その1

今回出てくる用語

・Path MTU Discoveryとは

◆ Path MTU Discovery

MTUは、一回のデータ転送で送信可能なIPデータグラムの最大値のことです。

この値は固定で設定する方法と、Path MTU Discoveryによる自動検出により設定される方法の2つがあります。

PMTUD ( Path MTU Discovery ) は、経路上にあるリンクの最小MTU値を検出して、送信元へICMP(type 3 code 4)でその最小MTU値の情報を送信して、MTUサイズを自動修正させます。

◆ Path MTU Discovery(RFC1191)の動作

ルータは、着信パケットが大きすぎてDFビットが設定されている場合、そのパケットを破棄してICMP(Type 3 Code 4)を送信元ホストへ送信します。

そのICMPを受信したホストはMTU値を自動調整して再度パケットの転送を行い正常に通信することができるようになります。

ちなみにルータは、着信パケットが大きすぎてもDFビットが設定されていない場合はフラグメントを行いパケットを送信することができますが、その場合は、その処理のためにスループットが落ちます。

◆ Path MTU Discoveryブラックホール(RFC2923)の動作

経路上に異なるMTU値が存在していても、以上のとおり Path MTU Discovery によって通信することができるようになりますが、適正なMTU値を伝達するためのICMP(type3 code4)パケットを送信元に送信しない設定や、途中の経路でICMPがフィルタリングされている場合には、以下のような問題が発生します。

以下のような状態の事をPath MTU Discovery Black Holeといいます。

このPMTUDブラックホールの問題はいくつかの解決方法があるので次回はそれを紹介します。

まとめ

・Path MTU Discoveryとは

経路上にあるリンクの最小MTU値を検出して、送信元へ ICMP(type 3 code 4)でその最小MTU値の情報を送信して、MTUサイズを自動修正させます。

Path MTU Discovery その2

◆ Path MTU Discoveryブラックホールの問題解決 その1

異なるMTU値が定義されたルータ上で適正なMSSサイズを定義することにより、通信開始となる

3 way-handshake 時に、ルータに設定されたMSSサイズが送信先に通知されるため、送信元で

作成されるIPデータグラムが、ルータのMTU値を超えることなく正常に通信することができます。

ルータでMTUを小さく設定したとしても、自動的にMSS値が調整されてI/Fに適用されるわけでは

ないので、MTU値が小さくなるI/FのルータでMSS値を設定することは推奨というより必須です。

以下の設定で、Ciscoルータを通過するTCP SYNのMSSが「1360」となり送信先へ通知されます。

| Cisco(config-if)# ip tcp adjust-mss 1360 |

◆ Path MTU Discoveryブラックホールの問題解決 その2

DF=1(分割禁止)で受信したIPデータグラムを、着信インターフェース上でDFビットをクリアすること(DF=0)によって、ルータ上でフラグメントが可能にすることでも、この問題を解決できます。

ただし着信パケットに対してその都度、IPフラグメントを発生させるとスループットが著しく落ちます。

※ 送信元PCによるデータ分割と、ルータでの着信パケットに対するデータ分割とでは意味が違います。

問題解決 1 の方法でも解決せず、PMTUD Black Holeによって通信できなくなる状態が発生した時の

苦肉の策として使用する手法と言えます。以下はCiscoでroute-mapを使用し DF=0 にする設定例です。

Cisco(config)# interface fastethernet 0/0 Cisco(config-if)# ip policy route-map R-df Cisco(config)# route-map R-df permit 10 Cisco(config-route-map)# match ip address 101 Cisco(config-route-map)# set ip df 0 Cisco(config)# access-list 101 permit ip any any |

その他、ネットワーク上でGREトンネリングを実装しているルータのTunnelインターフェース上で

MTU値を1500に上げる手法もありますが、この手法でもルータ上でIPフラグメントが発生します。

ちなみに、Path MTU Discoveryが有効になっているホストでは一般的に全てのTCP/IPパケットに

DFビットが立ちます(DF=1)が、例えばPINGのICMP datagramにはIPでDFビットが立っておらず

WindowsからDFビットを立ててPINGするためには [ -f ] のパラメータをPINGコマンドに必要です。

◆ ICMP(type3 code4)メッセージの制限

Ciscoルータでは、DoS攻撃に対してCPUを保護するために、送信するICMP(type 3 code 4)のメッセージを1秒につき2パケット(=500msあたり1パケット)に制限しています。

デフォルトでCiscoルータでは [ ip icmp rate-limit unreachable DF 500 ] と定義されています。

従いまして、1秒につき2パケット以上のICMP(type3 code4)メッセージを出す必要のある環境ではこの値を調整するか、以下のように [ no ] で打ち消してICMPメッセージの制限を無効にする事もできます。

| Cisco(config)# no ip icmp rate-limit unreachable DF |

◆ ICMPのフィルタリング設定について

Path MTU Discoveryが失敗するのは、一般的にICMPのフィルタリング設定が原因とされています。

システム管理者は、ICMPフィルタリングをACLなどで実装する時、特定のICMPのメッセージタイプだけのブロックでなく、全てのICMPタイプをブロック(deny icmp any any)する傾向があります。

ICMPのフィルタリング設定を実装する場合は、Cisco機器では以下のACL101で実装しているように最低限 [ code3=unreachable ] [ code11=time-exceed ] は、許可することが推奨とされています。

Cisco(config)# access-list 101 permit icmp any any unreachable Cisco(config)# access-list 101 permit icmp any any time-exceeded Cisco(config)# access-list 101 deny icmp any any Cisco(config)# access-list 101 permit ip any any |

DHCPとは

今回出てくる用語

・DHCPとは

◆ DHCPとは

DHCP ( Dynamic Host Configuration Protocol ) は、ネットワーク接続するのに必要なIPアドレスなどの情報を自動的に割り当てるアプリケーション層プロトコルです。

DHCPを使用すれば、IPアドレスに関する知識がないユーザでも、パソコンをケーブルに接続するだけで簡単にネットワーク接続することができます。

◆ DHCPの構成要素

DHCPの環境はDHCPサーバとDHCPクライアントから構成されます。

それぞれの特徴は以下のとおりです。

| 構成要素 | 役割 | 使用される機器 |

| DHCPサーバ | IPアドレスの設定情報などを DHCPクライアントに割り当てる | Windowsサーバ、Linuxサーバ、Ciscoルータなど |

| DHCPクライアント | IPアドレスの設定情報などを DHCPサーバから割り当てられる | Windows OSなどのパソコン、IP電話など |

◆ DHCPのパケット

DHCPプロトコルはUDP上で動作するプロトコルです。

DHCPサーバ宛にパケットを送る場合のポート番号は 「67」を使用し、DHCPクライアント宛にパケットを送る場合はポート番号に「68」を使用します。

下図のDHCPメッセージ部分に、例えばDHCPサーバがDHCPクライアントに割り当てるIPアドレス情報があります。

|

◆ DHCPの仕組み

最初はDHCPクライアントは自身のIPアドレスも知らなければ、DHCPサーバのIPアドレスも知らないので全ての宛先(ブロードキャスト)にDHCP Discoverメッセージを送信して、ネットワーク全体に問い合わせ。

次に、DHCPサーバはクライアントに割り当てるIPアドレス設定などをアドレスプールから選択して提案。

DHCPサーバの仕様によりDHCP Offerはブロードキャストで送信するので、その場合は宛先MACとIPはブロードキャストアドレスになります。今回の解説では、ユニキャストを送信することが前提の内容です。

次に、DHCPクライアントは提案されたIPを使用する事を通知するためにDHCP Requestをブロードキャスト。

最後に、DHCPサーバはDHCPクライアントが使用するIPアドレスなどの設定情報をDHCP Ackで送信します。

これで、DHCPクライアントは自身のIPアドレスを「192.168.0.1/24」として稼動できるようになります。

◆ DHCPサーバ

DHCPサーバにはWindowsサーバ、Linuxサーバ、Ciscoルータ等がなることができます。

当然、設定方法は 異なりますが設定項目自体は共通です。

DHCPサーバには色々な設定項目がありますが、DHCPクライアントにIPアドレスを割り当てる範囲のアドレスプール、サブネットマスク、デフォルトゲートウェイのアドレス、DNSサーバのIPアドレス、リース期間( IPアドレスの貸し出し期間 )などが、基本的な設定項目となります。

まとめ

・DHCPとは

→ネットワーク接続するのに必要なIPアドレスなどの情報を自動的に割り当てるアプリケーション層プロトコル

DHCPリレーエージェント

今回出てくる用語

・DHCPリレーエージェント

◆ DHCPリレーエージェント

DHCPサーバとDHCPクライアントとの通信ではブロードキャストアドレスが使用されるので、DHCPサーバとDHCPクライアントは同じネットワーク(サブネット)にいる必要があります。

が、現在のLANネットワークは多くのサブネットが存在し、そのサブネットをルータやL3スイッチで分離しています。

ルータやL3スイッチはブロードキャストを通過させないのでDHCP環境を構築したい場合、サブネットごとにDHCPサーバを導入する必要がありますが、コスト的に現実的ではありません。

そこで、DHCPリレーエージェント機能が役立ちます。

DHCPリレーエージェント機能により、DHCPサーバとDHCPクライアントが異なるサブネットに存在してもDHCPクライアントから受信したブロードキャストをユニキャストに変換して、DHCPサーバに転送します。

現在では、ルータやL3スイッチのネットワーク機器でDHCPリレーエージェント機能を持たせるのが一般的。

まとめ

・DHCPリレーエージェントとは

→DHCPサーバとDHCPクライアントが異なるサブネットに存在してもDHCPクライアントから受信したブロードキャストをユニキャストに変換して、DHCPサーバに転送できる機能。

DNSとは

今回出てくる用語

・DNSとは

◆ DNSとは

DNS ( Domain Name System ) は、ドメイン名(コンピュータを識別する名称)をIPアドレスに自動的に変換してくれるアプリケーション層プロトコルです。

DNSの仕組みにより、覚えにくいIPアドレスではなくローマ字でURLを入力しWebアクセスしたり、ローマ字でメールアドレスを入力してメール送信ができます。

DNSの仕組みがないと、例えばYahooのWebサーバにアクセスするために「https://www.yahoo.co.jp/」と入力するのではなく「https://124.83.167.212」のようにIPを入力してアクセスすることが必要になります。

◆ ドメイン名の構造

DNSはドメイン名をIPアドレスに変換してくれるのですが、先ずそのドメイン名の構造について解説します。

ドメイン名は、コンピュータを識別する名称のことです。

ドメイン名はホスト名や組織名を識別するために階層構造がとられており、英字がピリオドによりつながれています。

下図の通りドメイン名の一番右側からトップレベルドメイン、セカンドレベルドメイン、サードレベルドメイン、フォースレベルドメインと続く。

「www」のホスト名を省略せずに指定した記述形式「www.yahoo.co.jp」は FQDN (Fully Qualified Domain Name) といいます。

| ドメインレベル | 説明 | ドメイン名の例 |

| トップレベルドメイン ( Top Level Domain ) | トップレベルドメイン(TLD)では、国別、地域、商用などを表すドメインとなっている。 | jp (日本) us (アメリカ) com (商用) |

| セカンドレベルドメイン ( Second Level Domain ) | セカンドレベルドメイン(SLD)では、組織の種類を表すドメインとなっている。 ただしトップレベルドメインによりこのポリシーは異なる。 ※1 | co (一般企業) ac (教育機関) go (政府機関) |

| サードレベルドメイン | サードレベルドメインでは、具体的な企業名や組織などを表すドメインとなっている。 ただし、トップレベルドメインによりこのポリシーは異なる。 | yahoo (ヤフー) keio (慶応義塾) ntt (NTT) |

| フォースレベルドメイン | フォースレベルドメインは、「ホスト名」に位置づけされるドメインです。 一般的にWebサーバであれば「www」として、FTPサーバであれば「ftp」とする。 | – |

※1 トップレベルドメインに「com」を選んだ場合、セカンドレベルドメインは「cisco」等の組織名を表すドメイン名となります。

ドメインはツリー構造となっています。

ドメインの頂点にルートドメインが存在し、ルートドメイン配下にトップレベルドメインがあり、その配下にセカンドレベルドメインと、このように階層構造となっています。

◆ DNSの構成

DNS (Domain Name System) はDNSサーバとリゾルバにより構成されます。

DNSサーバは各階層ごとに存在します。

ルートドメインに位置するルートDNSサーバは全世界で13組あります。

ルートDNSサーバは、下位のDNS(jp のDNSサーバ、com のDNSサーバ) のIPアドレスを管理しています。

つまりDNSサーバはそのドメインのドメイン名とIPアドレスの対応表だけでなく下位DNSサーバのIPアドレスも管理しています。

| DNSの構成 | 役割 | 使用される機器 |

| DNSサーバ | ドメイン名とIPアドレスの対応表を保持するホスト、 またはソフトウェアのこと。各階層ごとに存在する。 | Windowsサーバ、Linuxサーバなど |

| リゾルバ | DNSサーバに問い合わせを行うホスト、または ソフトウェアのこと。DNSクライアントとも呼ばれる。 | Windows OSなどのパソコンなど |

各階層のDNSサーバは耐障害性を考慮して複数のDNSサーバにより構成されます。

DNSサーバはゾーン情報のマスターデータを管理するプライマリDNSサーバと、バックアップとなる1台以上のセカンダリDNSサーバによって構成されます。

これらのサーバが同じ情報を共有するために、プライマリDNSサーバはセカンダリDNSサーバに定期的にゾーン情報を転送することによって同期を取っています。

このことをゾーン転送といいます。

※ ゾーン情報は、あるドメインについてその中のドメイン名とIPアドレスなどが対応付けられたデータベース。

例えば yahoo.co.jp のDNSゾーンで、プライマリDNSサーバに ns1.yahoo.co.jp、セカンダリDNSサーバにns2.yahoo.co.jp、ns3.yahoo.co.jp、ns4.yahoo.co.jpがあるとします。

ns1.yahoo.co.jpのサーバに障害が発生しても ns1はns2,ns3,ns4と同期を取っているので ahoo.co.jp ドメインでは問題なく名前解決されます。

※ ゾーン転送は、セキュリティ上の観点からそのドメイン内のセカンダリDNSサーバ以外と行わないのが基本。

◆ DNSのパケット

リゾルバがDNSサーバに行うドメイン名からのIPアドレスの名前解決にはUDP(ポート番号53)を使用します。

一方、DNSサーバとDNSサーバとがゾーン情報のファイル転送を行う場合 TCP(ポート番号53)を使用します。

※ ゾーン情報のファイル転送を行わないDNS通信でも、512バイトを超えるDNS応答を取り扱う場合はUDPではなくTCPを使用。

◆ DNSによる名前解決の仕組み

Webブラウザで「https://www.cisco.com/」と入力するとそのPCで指定したDNSサーバに問い合わせます。

対応表がそのDNSサーバのゾーン情報になくキャッシュにもない場合、ルートDNSサーバへ問い合わせます。

同じような流れで問い合わせと通知が下図の通り行われます。しかし実際には、リゾルバやローカルのDNSサーバに一度調べた情報がキャッシュに残っているため、毎回このようなルートへの問い合わせはしません。

ローカルDNSサーバに対して④ではcomのDNSサーバ名/IPアドレスを回答、⑥ではcisco.comのDNSサーバ名/IPアドレスを回答。

まとめ

・DNSとは

→ドメイン名(コンピュータを識別する名称)をIPアドレスに自動的に変換してくれるアプリケーション層プロトコル

DNS – ゾーンファイルとリソースレコード

今回出てくる用語

・DNSのゾーンファイルとは

・DNSのリソースレコードとは

◆ DNS – ゾーンファイルとリソースレコード

DNSサーバはリソースレコードと呼ばれるドメイン名とIPアドレスの対応するデータを多数持っています。

そして、リソースレコードの集合体であるデータベースは、一般的にゾーンファイルと呼ばれています。

DNSサーバのソフトウェアとして最も使用されているBINDによるゾーンファイルの書き方を解説します。

※ ゾーンファイルは省略ルールに従って省略表記可能ですが、省略しすぎると理解しにくいので上記の書き方が一般的です。

| 項番 | 項目 | 説明 |

| ① | $TTL | DNSサーバがゾーンファイルのデータをキャッシュする時間を指定(デフォルト:86400秒) |

| ② | $ORIGIN | 対象ドメイン名を補う。例えば「 IN NS ns1.infraeye.com. 」を IN NS ns1 のように省略可。 |

| ③ | @ | ドメイン名を表す。このゾーンファイルでは @ は「 infraeye.com 」と同じ意味をあらわす。 |

| ④ | ns1.infraeye.com. | このゾーンファイルのデータを持つプライマリーDNSサーバ |

| ⑤ | postmaster.infraeye.com. | このドメインの管理者のメールアドレス。管理者との連絡用に使用。 「 postmaster.infraeye.com. 」 = 「 postmaster@infraeye.com 」 |

| ⑥ | Serial ( 2012062501 ) | ゾーンファイルのバージョンを表す数字。管理者が自由に記載する。 ゾーンファイル更新日+管理番号を表す ( YYYYMMDDNN ) の10桁使用が多い。 DNS情報を更新する場合、このシリアル番号を現在よりも大きな値として更新される必要がある。 DNS情報を更新した場合、自動で更新される場合はこの更新値を意識する必要はない。 |

| ⑦ | Refresh ( 10800秒 ) | セカンダリDNSサーバが、プライマリDNSサーバにゾーン転送後に再度ゾーン情報を取得しようと試みるまでの時間 |

| ⑧ | Retry ( 3600秒 ) | セカンダリDNSサーバが、Refreshでゾーン情報の更新が失敗した場合に再度Refreshを試みるまでの時間。 |

| ⑨ | EXPIRE ( 604800秒 ) | セカンダリDNSサーバが、ゾーン情報のリフレッシュができない状態が続いた場合、セカンダリDNSサーバが持っているゾーン情報をどれだけの時間利用するかの時間。 |

| ⑩ | Minumum TTL (86400秒) | 存在しないドメイン名のキャッシュを維持する時間。存在しないドメイン名を問い合わせると、キャッシュサーバは他の正規な情報と同様、この存在しないドメイン情報も指定時間保持する。 |

◆ DNS – リソースレコードの省略表記

リソースレコードは省略した表記が可能です。そのリソースレコードの省略ルールは以下の通りです。

① デフォルトのTTLと同じTTLの場合、TTLの値を省略可能。デフォルトのTTLは「 $TTL 」で指定。

② 前行と同じラベルで始まる行は、ラベルを省略可能。

③ ORIGINと同じドメインは省略可能。ORIGINの値は「 $ORIGIN 」で指定。

※ 明示的にORIGINを指定しない場合、そのゾーンファイルのドメイン名が暗黙に指定される。

※ ORIGINと同じドメイン名は @ で記載される。 例 – infraeye.com. ⇒ @

※ ORIGINの前にホスト名を付加する場合はそのホスト名を記載して最後に「. 」をつけない。例 – www.infraeye.com. ⇒ www

⇒ ドメイン名の最後に「. 」をつけるとFQDNと解釈される。「 . 」をつけないと ORIGIN の内容が末尾に付加されることになる。

◆ DNS – リソースレコードの種類

リソースレコードは以下のフォーマットであり1行に1つずつ書く必要があります。

以下のリソースレコードは「Aレコード」と呼ばれるリソースレコードで「ホスト名に対応するIPアドレスの情報」を示しています。

例えば「 www.infraeye.com. のIPアドレスは 192.168.0.1です。」という情報です。

「クラス」の項目にはいくつかの種類がありますが IN (= Internet) 以外は基本的に使用されません。

| ラベル | TTL | クラス | タイプ | リソースデータ |

| www.infraeye.com. | 86400 | IN | A | 192.168.0.1 |

主なリソースレコードは以下の通りです。

なお、その他のリソースレコード一覧はこちらで確認できます。

| レコード種別 | レコード種別 (詳細) | 意味 |

| SOA | Start of uthority | ゾーンファイルの最初のリソースレコード。以下のDNSサーバの各種管理情報の指定。 ・ ドメインのDNSサーバ名 ・ ドメイン管理者のメールアドレス ・ シリアル番号 ・ 更新間隔 ・ 転送再試行時間 ・ レコード有効時間 ・ 否定的キャッシュ有効時間 |

| NS | Name Server | ドメイン名と、そのドメイン名を管理するDNSサーバを対応付けたレコード。 (例) infraeye.com. IN NS ns1.infraeye.com. → infraeye.com というドメインのDNSサーバは、ns1.infraeye.com であるという意味。 |

| A | Address | ホストのIPアドレスを指定。 (例) intra1.infraye.com. IN A 192.168.0.1 → intra1.infraeye.com のIPアドレスは 192.168.0.1 であるという意味。 |

| PTR | Pointer | IPアドレスに対応するホスト名を指定。(逆引きで使用) (例) 192.168.0.1 IN PTR intra1.infraeye.com. → 192.168.0.1 のホスト名は intra1.infraeye.com であるという意味。 |

| CNAME | Canonical AME | ホストの別名を指定。構文は、「 エイリアス名 IN CNAME 本当のホスト名 」 となる。 (例) www.infraye.com. IN CNAME intra1.infraeye.com. → intra1.infraye.com の別名(エイリアス名)はwww.infraeye.comであるという意味。 |

| MX | Mail exchange | ドメインのメールサーバを指定。 (例) infraye.com. IN MX 10 mail1.infraeye.com. → 例えば cool@infraeye.com のメールはmail.infraeye.comに転送すれば届くという意味。 |

| TXT | text strings | ホストへのテキスト情報を指定。 (例) www.infraye.com. IN TXT “I’m cool” → www.infraeye.com ってサイトはクールなサイトという意味。 |

◆ CNAMEについて

最後にCNAMEについて詳細に解説します。

例えばホスト名「 intra1 」ドメイン名「 infraeye.com 」というWebサーバがあるとします。

イントラネットまたはインターネット接続時にユーザから intra1.infraeye.com ではなく www.infraeye.com を指定してそのWebサーバにアクセスしてもらいたい場合、CNAMEレコードで

別名(エイリアス)を指定することで実現可能 ⇒ 「www.infraeye.com. IN CNAME intra1.infraeye.com.」

まとめ

・DNSのゾーンファイルとは

→リソースレコードの集合体

・DNSのリソースレコードとは

→ドメイン名とIPアドレスの対応するデータのこと

DNS – リゾルバとフォワーダー

今回出てくる用語

・DNSのリゾルバとは

・DNSのフォワーダーとは

◆ DNS – 用語理解

重要用語に「スタブリゾルバとフルサービスリゾルバ」「DNSキャッシュサーバとDNSコンテンツサーバ」「再帰問い合わせと反復問い合わせ」 の大きく3つがあります。それでは詳細を以降で解説していきます。

◆ DNS – リゾルバとは

リゾルバとは簡単に言うとDNSクライアントのことです。

厳密に言うと、ドメイン名からIPアドレスの情報を検索したり、IPアドレスからドメイン名の情報を検索する名前解決を行うソフトウェアプログラムのこと。

リゾルバには以下の2種類があり、DNSサーバにもPC同様にリゾルバのソフトウェアは組み込まれています。

| リゾルバの種類 | 説明 |

| スタブリゾルバ | DNSリクエストを送信するだけのクライアントPC、またはDNSサーバ。 |

| フルサービスリゾルバ | 再帰問い合わせ(Recursive)によって完全にDNS解決を行えるDNSサーバ |

※ クライアントPCのDNSのキャッシュ情報は ipconfig /displaydns で確認可能で、ipconfig /flushdns でキャッシュを消せます。

◆ DNS – 2種類のDNSサーバ

DNSサーバには、DNSキャッシュサーバとDNSコンテンツサーバの大きく2つの種類があります。

DNSキャッシュサーバは、フルサービスリゾルバとも呼ばれています。

ちなみに個人が自宅でインターネット接続する際に指定しているISPから付与されたDNSサーバはDNSキャッシュサーバになります。

| DNSサーバの種類 | 説明 |

| DNSキャッシュサーバ | ドメイン名とIPアドレスの対応の問い合わせを行い、その結果をキャッシュする。 |

| DNSコンテンツサーバ | ドメイン名とIPアドレスの対応表を「ゾーン」という単位で管理する。 |

※ クライアントPCの設定には優先DNSサーバと 代替DNSサーバの設定があります。

文字通り、優先DNSサーバに指定したDNSサーバを優先的に使用し、優先DNSサーバからDNSリプライが返されない際のバックアップとして代替DNSサーバを使用します。

◆ DNS – 再帰問い合わせ、反復問い合わせ

ドメイン名とIPアドレス対応に関する問い合わせは、再帰問い合わせ(Recursive query)と反復問い合わせ

(Iterative query)の2種類があります。反復問い合わせは、非再帰問い合わせとも呼ばれています。

| 問い合わせの種類 | 説明 |

| 再帰問い合わせ | リゾルバからの問い合わせ要求を受けたDNSサーバが、他のDNSサーバに問い合わせを行い その最終的な結果をリゾルバに応答する必要のある問い合わせのこと。 |

| 反復問い合わせ | リゾルバから再帰問い合わせを受けたDNSサーバ(DNSキャッシュサーバ)が、再帰問い合わせの結果を返すために、答えを得られるまで繰り返し他のDNSサーバへ行う問い合わせのことであり、その反復問い合わせを受けたDNSサーバは、 自身が管理するゾーン情報(またはキャッシュ情報、または情報がないと)だけを応答するだけでよく、他のDNSサーバに問い合わせをする必要がない。 |

以上の内容を理解できれば、下図の流れも理解できるかと思います。

◆ DNS – フォワーダとは

フォワーダ機能を使用すると、自身のDNSで解決できないDNSリクエストをフォワーダに指定したDNS

サーバに転送することができます。

結果、フォワーダに指定したDNSサーバがDNSキャッシュサーバとしてつまり、フルサービスリゾルバとして動作してくれDNSリクエストに対するDNSリプライを返してくれます。

例えば、個人、SOHO、中小企業などが社内LANとしてDNSサーバを構築したとしても、一般的には性能、レスポンスなどの点からフォワーダとしてISPのDNSサーバを指定することが推奨です。

なお、フォワーダを指定しない場合、ルートDNSサーバへ問い合わせをすることになりますが、マナー的にもよくありません。

※ クライアントPCはルータをDNSサーバとして指定し、ルータがISPのDNSサーバをフォワーダとして指定する構成もあります。

◆ DNS – 内部DNSサーバと外部DNSサーバ

社内LANにある内部DNSサーバでは、クライアントPCからの再帰問い合わせを受けることになることから、内部DNSサーバでは再帰問い合わせを許可するのが一般的です。

再帰問い合わせが可能な場合、その他の DNSサーバの応答内容をキャッシュとして一時的に保存し、外部DNSサーバへのクエリの回数を減らせます。

一方、DMZの公開セグメントにある外部DNSサーバは、そのDMZセグメントに配置された各種公開サーバのAレコードを応答する役割として一般的に位置づけられることから、反復問い合わせを受けることはあっても、 再帰問い合わせを受けることはありません。

従って、外部DNSサーバでは再帰問い合わせを拒否することが推奨です。外部DNSサーバで再帰問い合わせを許可(例えば送信元 any)すると、攻撃者が不正な応答内容を送信してきてキャッシュ内に保存してしまうと、キャッシュがクリアされるまで間違った名前解決が行われ 攻撃者のホストを信頼するホストとみなしてしまう危険性があります。

それゆえ再帰問い合わせを拒否します。

まとめ

・DNSのリゾルバとは

→DNSクライアントのことです。厳密に言うと、ドメイン名からIPアドレスの情報を検索したり、IPアドレスからドメイン名の情報を検索する名前解決を行うソフトウェアプログラムのこと。

・DNSのフォワーダーとは

→自身のDNSで解決できないDNSリクエストをフォワーダに指定したDNSサーバに転送することができます。

HTTPとは

今回出てくる用語

・HTTPとは

◆ HTTPとは

HTTP (HyperText Transfer Protocol) は、WebサーバとクライアントのWebブラウザがデータを送受信するために使用するアプリケーション層のプロトコルです。

HTTPにより、Webページを記述するために使用する言語(HTML)による文書、画像、音声、動画等のファイルを表現形式を含めてやりとりできます。

◆ URLの構造

Webアクセスのためには、WebブラウザでURL(Uniform Resource Locators)を指定する必要があります。

インターネット上の資源の場所を示す URL は以下の書式で記述します。大きく3つの構成要素があります。

| URLの構成 | 説明 |

| スキーム | アクセスするプロトコルを指定する部分。HTTPによるWebアクセスを行うためには「 http 」と入力。 HTTPにSSLを使用した暗号化によるWebアクセスを行うためには「 https 」と入力。ポート番号443。 WebブラウザでFTPサーバにアクセスしたい場合は「ftp」 と入力する。 |

| ホスト名 | アクセスするホスト名を指定する部分。DNSではFQDNと呼ばれている部分。 ホスト名の後にポート番号を指定することができる。ポート番号を省略した場合はデフォルトで 「http」 でアクセスする場合ポート番号に「80」を使用する。つまり、以下の入力結果は同じ意味。 「 http://www.infraexpert.com/ 」 = 「 http://www.infraexpert.com:80/ 」 |

| パス | Webブラウザで表示させたいWebページのファイル名を指定する部分。ファイル名を指定しない場合 デフォルトで「index.html」のファイル名が呼び出される。つまり以下は同じWebページが表示される。 「 http://www.infraexpert.com/ 」 = 「 http://www.infraexpert.com/index.html 」 |

※ なお、当サイトのURLを「 http://~ 」で入力しても、「https://~」にリダイレクトさせる設定をWebサイトでしています。

◆ HTTPのパケット

HTTPはTCPプロトコル上で動作しており、Webサーバにアクセスするために使用しているポート番号は80。

◆ Webアクセスの仕組み

HTTPはとてもシンプルなプロトコル。

HTTPでは、データを要求するHTTPリクエストとそれに応答して要求されたデータを送り返すHTTPレスポンスの2つのやりとりを繰り返してWebページを表示しています。

| シーケンス | 説明 |

| ① | 利用者がWebブラウザにURLを入力してEnterキーを押す。 |

| ② | Webブラウザは指定したWebサーバにHTTPリクエストを送信して、Webページのデータを要求。 |

| ③ | Webサーバは、Webブラウザから受信したHTTPリクエストを解析。 |

| ④ | Webサーバが、Webブラウザに要求されたデータをHTTPレスポンスとして返信。 |

| ⑤ | Webブラウザは、受信したデータを解析してWebページとして表示。 |

◆ HTTPリクエストメッセージ

HTTPリクエストのメッセージはリクエスト行、メッセージヘッダ、空白行、メッセージボディで構成。

| HTTPリクエストの構成 | 説明 |

| リクエスト行 | Webサーバに要求する情報を示す。メソッド、URI、HTTPバージョンの情報がある。 メソッドとはWebサーバに要求を示すコマンドのこと。URIとはリクエストの対象となるデータ を指す情報のこと。HTTPバージョンとは、Webブラウザがサポートするバージョンのこと。 |

| メッセージヘッダ | WebサーバにWebブラウザの情報を示す。具体的に、Webブラウザ側でサポートする データのタイプ、データの圧縮方法、ブラウザの種類などの情報がある。 |

| 空白行 | Webサーバにメッセージヘッダーの終わりを伝えるために使用する。 |

| メッセージボディ | Webサーバにデータを送るために使用する。例えば、Webページ上で入力欄がある場合 そこに入力したテキスト情報をWebサーバに送るために使用。入力情報がなければ空白。 |

リクエスト行にあるメソッドには主に以下のようなものがあります。とても重要な内容です。

| メソッドの種類 | 説明 |

| GET | データを取得することをWebサーバに要求 |

| HEAD | データそのものは要求せず、メッセージヘッダだけを取得することをWebサーバに要求 |

| POST | Webサーバに、データを送信 |

| PUT | Webサーバに、ファイルをアップロード |

| DELETE | Webサーバ上にあるデータを削除することを要求 |

| CONNECT | 例えばプロキシサーバなどに、トンネルの確立を要求 |

◆ HTTPレスポンスメッセージ

HTTPレスポンスのメッセージはステータス行、メッセージヘッダ、空白行、メッセージボディで構成。

| HTTPレスポンスの構成 | 説明 |

| ステータス行 | Webブラウザに、Webサーバでの処理結果を伝える。 HTTPのバージョン、ステータスコード、説明文などの情報がある。 |

| メッセージヘッダ | WebブラウザにWebサーバの情報を示す。具体的に、サーバの種類 返信するデータのタイプ、データの圧縮方法などの情報がある。 |

| 空白行 | Webブラウザにメッセージヘッダーの終わりを伝えるために使用する。 |

| メッセージボディ | HTML文書、画像ファイル、動画ファイルなどのデータを格納するために使用する。 |

ステータス行にあるステータスコードは多くの種類があり、ステータスコードの番号帯により以下の通り内容によって、5つ(情報、成功、リダイレクト、クライアントエラー、サーバエラー)に分類できます。

| ステータス コード | 説明 | ステータスコード例 |

| 100番台 | 情報 続きの情報があることを伝える。 | 100 ( Continue ) 続きの情報があるのでリクエストして! |

| 200番台 | 成功 Webサーバがリクエストに処理できたことを伝える。 | 200 ( OK ) リクエストを無事に処理した! |

| 300番台 | リダイレクト 別のURLへリクエストし直すように要求する。 | 301 ( Moved Permanently ) |

| 400番台 | クライアントエラー クライアントのリクエストに問題があり処理できなかった事を伝える。 | 404 ( Not Found ) 指定したURLのデータは存在しない! |

| 500番台 | サーバエラー サーバ側に問題があり処理できなかったことを伝える。 | 503 ( Service Unavailable ) サーバの負荷が高くて処理できない! |

| 詳細なステータスコード | 説明 | 結果フレーズ |

| 100 | 情報 ( Informational ) | Continue |

| 101 | 情報 ( Informational ) | Switching Protocols |

| 102 | 情報 ( Informational ) | Processing |

| 200 | 成功 ( Success ) | OK |

| 201 | 成功 ( Success ) | Created |

| 202 | 成功 ( Success ) | Accepted |

| 203 | 成功 ( Success ) | Non-Authoritative Information |

| 204 | 成功 ( Success ) | No Content |

| 205 | 成功 ( Success ) | Reset Content |

| 206 | 成功 ( Success ) | Partial Content |

| 207 | 成功 ( Success ) | Multi-Status |

| 226 | 成功 ( Success ) | IM Used |

| 300 | リダイレクト ( Redirect ) | Multiple Choices |

| 301 | リダイレクト ( Redirect ) | Moved Permanently |

| 302 | リダイレクト ( Redirect ) | Found |

| 303 | リダイレクト ( Redirect ) | See Other |

| 304 | リダイレクト ( Redirect ) | Not Modified |

| 305 | リダイレクト ( Redirect ) | Use Proxy |

| 306 | リダイレクト ( Redirect ) | (Unused) |

| 307 | リダイレクト ( Redirect ) | Temporary Redirect |

| 400 | クライアントエラー ( Client Error ) | Bad Request |

| 401 | クライアントエラー ( Client Error ) | Unauthorized |

| 402 | クライアントエラー ( Client Error ) | Payment Required |

| 403 | クライアントエラー ( Client Error ) | Forrbidden |

| 404 | クライアントエラー ( Client Error ) | Not Found |

| 405 | クライアントエラー ( Client Error ) | Method Not Allowed |

| 406 | クライアントエラー ( Client Error ) | Not Acceptable |

| 407 | クライアントエラー ( Client Error ) | Proxy Authentication Required |

| 408 | クライアントエラー ( Client Error ) | Request Timeout |

| 409 | クライアントエラー ( Client Error ) | Conflict |

| 410 | クライアントエラー ( Client Error ) | Gone |

| 411 | クライアントエラー ( Client Error ) | Length Required |

| 412 | クライアントエラー ( Client Error ) | Precondition Failed |

| 413 | クライアントエラー ( Client Error ) | Request Entity Too Large |

| 414 | クライアントエラー ( Client Error ) | Request-URI Too Long |

| 415 | クライアントエラー ( Client Error ) | Unsupported Media Type |

| 416 | クライアントエラー ( Client Error ) | Requested Range Not Satisfiable |

| 417 | クライアントエラー ( Client Error ) | Expectation Failed |

| 418 | クライアントエラー ( Client Error ) | I’m a teapot |

| 422 | クライアントエラー ( Client Error ) | Unprocessable Entity |

| 423 | クライアントエラー ( Client Error ) | Locked |

| 424 | クライアントエラー ( Client Error ) | Failed Dependency |

| 426 | クライアントエラー ( Client Error ) | Upgrade Required |

| 500 | サーバエラー ( Server Error ) | Internal Server Error |

| 501 | サーバエラー ( Server Error ) | Not Implemented |

| 502 | サーバエラー ( Server Error ) | Bad Gateway |

| 503 | サーバエラー ( Server Error ) | Service Unavailable |

| 504 | サーバエラー ( Server Error ) | Gateway Timeout |

| 505 | サーバエラー ( Server Error ) | HTTP Version Not Supported |

| 506 | サーバエラー ( Server Error ) | Variant Also Negotiates |

| 507 | サーバエラー ( Server Error ) | Insufficient Storage |

| 509 | サーバエラー ( Server Error ) | Bandwidth Limit Exceeded |

| 510 | サーバエラー ( Server Error ) | Not Extended |

まとめ

・HTTPとは

→WebサーバとクライアントのWebブラウザがデータを送受信するために使用するアプリケーション層のプロトコル

CGIとは

今回出てくる用語

・CGIとは

◆ CGIとは

CGI(Common Gateway Interface)は、クライアント側のWebブラウザの要求に応じてWebサーバが外部プログラムを呼び出して、その実行結果がHTTPを介してクライアントのWebブラウザに送信される仕組みのことです。

Webサイトで例えば掲示板、アクセスカウンター、アンケートフォームなどWebページの内容を動的に変化させたい時にCGIを使用します。CGIのプログラムはPerl(パール)と呼ばれるプログラミング言語などによって記述されています。

先ず、htmlファイルにアクセスした場合のWebクライアントとWebサーバとの動作は次の通りになります。

次に、CGIファイルにアクセスした場合のWebクライアントとWebサーバとの動作は次の通りになります。

下図の通り、CGIの実行や処理はあくまでもサーバー側で行われる処理です。

なお、現在ではファイルに「 .cgi 」という拡張子を付けずにアクセスさせることが主流となっています。

CGIはWebサーバ側で実行されるのに対し、例えばJavaScriptはWebクライアント側 ※1で実行されます。

JavaScriptが埋め込まれたHTMLをHTTPを介してダウンロードすることで、JavaScript言語で記述された

プログラムがWebクライアント側で実行されることになります。

※1 JavaScriptは動的なWebページを作成できるプログラミング言語です。なお 「Node.js」というWebサーバ側で動作するJavaScriptもあります。

まとめ

・CGIとは

→クライアント側のWebブラウザの要求に応じてWebサーバが外部プログラムを呼び出して、その実行結果がHTTPを介してクライアントのWebブラウザに送信される仕組みのこと

SMTP / POPとは

今回出てくる用語

・SMTPとは

・POPとは

◆ SMTPとは

SMTP (Simple Mail Transfer Protocol) は、電子メールを送信するために使用するアプリケーション層のプロトコルです。

メールソフトから、メールサーバへ電子メールを送信する際にこのSMTPを使用します。

SMTPは、TCP上で動作しており、SMTPサーバにアクセスするために使用しているポート番号は 25 です。

◆ POPとは

POP(Post Office Protocol)は、電子メールを受信するために使用するアプリケーション層プロトコル。

メーラでメールサーバから電子メールを受信する際にPOPを使用します。現在ではPOPのバージョン 3 が主流なのでPOPといえばPOP3を指します。

POPではパスワード情報は暗号化されずそのまま送信されます。

POPはTCP上で動作しており、POPサーバにアクセスするために使用しているポート番号は110となります。

◆ メールの送受信の仕組み – 簡易説明

下図では、CoolさんがCiscoさんにメールを送信しようとしています。

下図の通りメールはCoolさんからCiscoさんに直接送信されるのではなく、一度メールサーバで受信して、相手に届けられることになります。

| シーケンス | 説明 |

| ① | Coolさんがメーラでメールを作成して、メーラで設定したメールサーバへ、SMTPによりメールを送信。 |

| ② | メールを受信したメールサーバは、メールアドレスの@以降のドメイン名から宛先を確認する。 DNSより名前解決してIPアドレスを取得すると、SMTPによりcisco.comのメールサーバにメールを送信。 これにより、Coolさんのメールはcisco.comのメールサーバに格納される。SMTPの役割はこれで終了。 |

| ③ | Ciscoさんがメーラでメールチェックを実行。 メーラで設定したメールサーバへ、POP3によりユーザ名とパスワード情報を送信。 |

| ④ | メールサーバは、サーバ上に登録しているユーザ名とパスワード情報を確認し、ユーザ認証を実施。 |

| ⑤ | ユーザ認証が成功すると、宛先アドレスがCiscoのメールをメールサーバが送信。Ciscoがそれを受信。 |

◆ SMTPによるメール送信の仕組み – 詳細説明

メールクライアントは、上図の通りテキストコマンドにより要求を出すのですが、これをメーラが担当します。

メールクライアントからの要求コマンドに対して、サーバは3桁の数字により応答を行います。※上図にある

「This is a test mail」はメールの本文内容であってメールクライアントからの要求コマンドではありません。

◆ POP3によるメール受信の仕組み ( 詳細説明 )

SMTPと同様にPOP3の場合もメールクライアントから、上図の通りテキストコマンドにより要求を出します。

メールクライアントからの要求コマンドに対して、サーバは正常な場合は「+OK」、エラーが発生した場合「-ERR」の応答を返します。応答はこの2種類だけとなりますがこの応答にメッセージを付加して送信します。

まとめ

・SMTPとは

→電子メールを送信するために使用するアプリケーション層のプロトコル

・POPとは

→電子メールを受信するために使用するアプリケーション層プロトコル

SMTP – サブミッションポートとSMTP認証

今回出てくる用語

・SMTPのサブミッションポートとは

・SMTP認証とは

◆ SMTPプロトコル – 認証する場合の問題点

前回に解説したSMTPとPOP3の仕組みの通り、POP3の場合はメール受信の際にメールサーバにユーザ名とパスワードの情報を送信して認証が行われますが、SMTPの場合は認証が行われていません。

SMTPが使用されるのがメーラからメールサーバに送信するためだけなら、SMTPでも認証必須で良いかもしれませんがメールサーバ間のメール転送にもSMTPが使用されるため、SMTPがPOP3と同様に認証を必須とした場合、任意のドメインのメールサーバからメールを転送できなくなるのでSMTPは認証を必須としていないのです。

◆ SMTPプロトコル – 認証しない場合の問題点

SMTPが認証しないプロトコルということは、例えばNTTぷららと契約していてもぷららのメールサーバを利用せずに、インターネット上に存在するセキュリティ設定の甘いメールサーバを利用して送信することが可能であることを意味します。

スパマー(不特定多数の人に一方的な広告メールを送信する人)は、自身の身元が特定されないように、このような手法を利用し(その他の手法もあわせて)スパム行為をしています。

◆ OP25B ( Outbound Port 25 Blocking )

OP25Bとは、自身が契約しているISPのメールサーバにメールを送信するのではなく、他のメールサーバに出て行こうとするメールを遮断するものです。

スパムメールの多くは、自身の契約したISPのメールサーバを介さずに、インターネット上のセキュリティの甘いメールサーバ(あるいは悪意のあるメールサーバ)に直接送信されていたことから、ISP各社がOP25Bを採用することで、近年スパムメールは減ってきています。

◆ サブミッションポート

OP25Bはスパムメール対策として、かなり効果のある対策であったのですが、正しく利用しているユーザに弊害のある対策でもありました。

例えば、ホテルなどの外出先でインターネット接続する場合、ホテルが契約しているISPのメールサーバを利用できる訳ではないですし、また自身が契約しているISPのメールサーバにアクセスしようとしても、ホテルが契約しているISP側でOP25Bが実施されているのでメールが届きません。

この弊害を解決するためにサブミッションポートが利用されるようになりました。サブミッションポートはクライアントPCの「メーラからメールサーバにメールを送信する際に使用する宛先ポート587)」です。

今までと同様にプロトコルにはSMTPを使用しますが、宛先ポートが「25」ではなく「587」を使用します。

これにより、宛先ポート「587」のSMTPパケットは遮断されている訳ではないので、外出先から自身が契約しているISPのメールサーバにメールを送信できます。

ただしこのサブミッションポートでも認証がない場合結局は、スパマーも宛先ポートを「587」に変更してメールを送信すればいいだけとなってしまうので、このサブミッションポート宛てにアクセスしてきた通信にはSMTP認証が行われます。

SMTP認証はメールを送信する際にユーザ認証を行い、認証された場合にメールを送信する技術です。

サブミッションポートはあくまでメーラーからメールサーバにメールを送る際に使用するポートなので、メールサーバからメールサーバへのメールの送信は引き続き、認証を行わない宛先ポート番号25のSMTPを使用するので全て丸くおさまります。

自宅にいる時はSMTPの宛先ポートを25、外出している時にはSMTPの宛先ポートを587にその都度変更するのは手間なので、あらかじめ宛先ポート587に設定しておくのが一般的です。

自宅でもサブミッションポートでもアクセスできるので「25・587」のどちらを指定しても問題ありません。(プロバイダにもよる)

◆ サブミッションポートの設定

メーラでサブミッションポートを設定するために、SMTPのポート番号を「25」から「587」へ変更します。

次に、送信メールサーバ(SMTPサーバ)においてSMTP認証を行うために、「このサーバは認証が必要」というチェックボックスにチェックをいれます。続いて右側にある「設定(E)」というボタンをクリック。

SMTP認証に使用するユーザ名とパスワードは、POP3で使用するものと同じにするプロバイダが多いです。

その場合、「受信メールサーバと同じ設定を使用する」を選択して「OK」。

別途、SMTP認証のためのパスワードが付与されている場合「次のユーザ名とパスワードでログオンする」を選択し情報を入力します。

|

まとめ

・SMTPのサブミッションポートとは

→外出先から自身が契約しているISPのメールサーバにメールを送信するための仕組み

・SMTP認証とは

→メールを送信する際にユーザ認証を行い、認証された場合にメールを送信する技術

Telnet / SSHとは

今回出てくる用語

・Telnetとは

・SSHとは

◆ Telnetとは

Telnetは、ネットワークに接続された機器を遠隔操作するために使用するアプリケーション層プロトコル。

オフィスのデスクにいながら、マシンルームにあるサーバ、ルータ等の機器をパソコン上で操作できます。

PCにはtelnetクライアント、ルータなどの機器にはtelnetサーバのサービスが有効であることが前提です。

◆ Telnetのパケット

TelnetクライアントがTelnetサーバにアクセスする際、宛先ポート番号にTCPポート番号23を使用します。

◆ Telnetの仕組み

PCからのtelnetはコマンドプロンプトから「 telnet 192.168.0.5 」というように入力するか、またはTera Term等でIPアドレスを入力してtelnetを行います。

そして、TCPによるコネクション確立後、PCのコマンドプロンプトでtelnetサーバからの応答画面が表示されます。

telnetで遠隔操作を行うためには 遠隔操作する機器にログインする必要があるので、最初の応答画面ではパスワードが要求されます。

telnetクライアントでは、パスワード情報のコマンドを入力して命令を行います。

そのコマンドを受信したtelnetサーバではそれを処理し、結果をtelnetクライアントに返信します。

命令と結果をやりとりの繰り返し。

◆ SSHとは

SSH (Secure SHell) とは、ネットワークに接続された機器を遠隔操作するために使用するアプリ層のプロトコルです。

telnetの場合、パスワード情報を含め全てのデータが暗号化されずに送信されるのに対して、SSHではパスワード情報を含めて全てのデータが暗号化されて送信されます。

現在 Cisco ではCisco機器への管理アクセスはセキュリティの観点からTelnetではなくSSHのアクセスを推奨しています。

※ SSHで遠隔操作を行うためにはログインする必要があり、遠隔操作される機器にはユーザ名とパスワードの設定が必要です。

◆ SSHのパケット

SSHクライアントがSSHサーバにアクセスする際、宛先ポート番号としてTCPのポート番号 22 を使用。

◆ SSHのバージョン

SSHには2種類あります。SSH1(SSHプロトコル version 1)と、SSH2(SSHプロトコル version 2)。

SSH1とSSH2とでは当初「認証方式」に違いがありました。

SSH1ではRSA公開鍵暗号、SSH2ではDSA公開鍵暗号方式を採用した認証を行っていました。

「RSA」か「DSA」なのかが違いとしてありました。

しかし後にSSH2においてもRSA公開鍵暗号による認証が可能になりました。さらにDSAよりRSAの方が安全性が高いことから、SSH2の認証もRSA公開鍵暗号が主流となっています。

これでは、SSH1とSSH2ともに同じ認証方式を採用しているのでSSHのバージョンの違いがないのではと思われるかもしれないが、SSH1に比較してSSH2の方がより安全性が高いという違いがあります。

SSHクライアントとSSHサーバがSSH1とSSH2をサポートしている場合は「 SSH2におけるRSA公開鍵暗号 」による認証が推奨となります。

まとめ

・Telnetとは

→ネットワークに接続された機器を遠隔操作するために使用するアプリケーション層プロトコル

・SSHとは

→ネットワークに接続された機器を遠隔操作するために使用するアプリ層のプロトコル

FTPとは

今回出てくる用語

・FTPとは

◆ FTPとは

FTP (File Transfer Protocol) は、特定のコンピュータ間でファイル転送する時に使用するアプリケーション層のプロトコルです。Telnet/SSHと同様、相手先コンピュータにログインした上でファイル転送を行います。

FTPを利用すればファイルをFTPサーバにアップロードしたり、FTPサーバからダウンロードしたりできます。

FTPでは、ログインする際にやりとりするユーザ名とパスワード情報は、暗号化されずにそのまま送信されるのでセキュアなFTP通信を行いたい場合、FTPS(FTP over SSL/TLS)や、SFTP(SSH FTP)を使用します。

◆ FTPの2つのTCPコネクション

FTP通信では2つのTCPコネクションを利用しています。1つは制御用、もう1つはデータの転送用となります。

制御用コネクションはコントロールコネクション、データ転送用コネクションはデータコネクションといい、コントロールコネクションは、ログインするためのユーザ名やパスワード情報やファイルの転送方法などの命令と応答などのために使用され、データコネクションは転送されるデータの送受信のために使用されます。

FTPクライアントがFTPサーバにアクセスする際、データコネクションの場合は宛先ポート番号20を使用してFTPクライアントがFTPサーバにアクセスする際、コントロールコネクションでは、宛先ポート番号21を使用。

これはFTPのアクティブモードにおける内容であり、パッシブモードではデータコネクションのポート番号は20ではなくて、ランダムなポート番号が割り当てられその情報がFTPクライアントにその情報が伝えられます。

◆ FTPの仕組み – アクティブモードの場合

PCからのFTPは、コマンドプロンプト上から「 ftp 192.168.0.5 」というようにIPアドレスを入力するか「ftp www.example.com」というようにドメイン名を入力します。

またはFTPクライアントソフトを利用。

TCPコネクション確立後、ユーザ名とパスワードが求められるので入力します。

認証成功後、ファイル転送時にどのようなモード(アスキーモード or バイナリモード)でファイル転送を行い、データコネクションの際にFTPクライアントでポート番号を何番を使用するかなどの情報をやりとりした後、ファイル転送を要求。

⑤のFTPクライアントからのファイル転送の要求に対して、⑥でFTPサーバからデータコネクションの接続を開始します。

この時はポート番号21ではなくて20を使用してアクセスします。また、データコネクションでFTPサーバから接続要求を行うモードはアクティブモード、FTPクライアントから接続要求を行うモードはパッシブモードといいます。

アクティブモードかパッシブモードを使用するかはFTPクライアントで設定する。

データ転送が終了すると再びコントロールコネクションで処理の終了の制御を行って、FTP接続は終了します。

◆ FTPのアクティブモードとパッシブモード

FTPのアクティブモードとパッシブモードの違いは、下図の通りデータコネクションにてどちらが接続要求を開始するかです。

FTPサーバから開始する場合はアクティブモードです。

FTPクライアントから開始する場合FTPパッシブモード。コントロールコネクションは、どちらのモードでもクライアントから接続要求をします。

アクティブモードの場合、コントロールコネクションのやりとりでFTPクライアントが自身が使用するポート番号をFTPサーバに通知するので、FTPサーバから接続要求を開始できます。